Datenschutzrisiken verstehen: Neue Geräte und Zahlungssicherheit im Jahr 2026

Die Einrichtung eines neuen Smartphones schafft eine kritische Schwachstelle für Finanzdaten. Jede gespeicherte Zahlungsmethode wird zu einem potenziellen Einbruchspunkt. Für Bigo Live-Nutzer erfordert dieser Moment strategische Entscheidungen über die Abwicklung von Transaktionen.

Die Statistiken sind besorgniserregend: 39 % der Nutzer waren bereits mit Bigo Live Auflade-Betrug konfrontiert und verloren dabei zwischen 200 und 440 US-Dollar pro Vorfall. Wenn Sie Karten mit der Bigo-App auf neuen Geräten verknüpfen, gewähren Sie dauerhaften Zugriff auf sensible Daten, die während des gesamten Lebenszyklus Ihres Geräts angreifbar bleiben.

Für Regionen mit hohem Transaktionsvolumen bieten Plattformen wie Bigo Coins in den Vereinigten Arabischen Emiraten kaufen Browser-Alternativen an, die die Speicherung von Kartendaten komplett umgehen und Ihre Anmeldedaten vom App-Ökosystem Ihres Telefons isoliert halten.

Warum die Einrichtung neuer Geräte entscheidend ist

Ihr neues Telefon wird ohne gespeicherte Anmeldedaten geliefert – ein unbeschriebenes Blatt. Entscheidungen während der Einrichtung bestimmen Ihre Datenschutz-Basis für Jahre. Die Installation von Bigo Live und das Verknüpfen von Karten schafft einen dauerhaften Datenspeicherort, auf den über umfangreiche App-Berechtigungen zugegriffen werden kann.

Bigo erfordert iOS 13.0+ oder Android 5.0+, aber diese Systeme gewähren Apps nach der Genehmigung weitreichenden Zugriff. Gespeicherte Kartendetails bleiben über Updates, Backups und Geräteübertragungen hinweg bestehen – dies schafft Expositionspunkte, die Browser-Transaktionen vollständig vermeiden.

Bedrohungen der Zahlungssicherheit beim Live-Streaming

Live-Streaming-Plattformen stehen aufgrund von Echtzeit-Transaktionen und einer globalen Nutzerbasis vor einzigartigen Herausforderungen. Zahlungssysteme müssen sofort verarbeiten, was den Druck erhöht, den Checkout-Prozess zu rationalisieren – oft auf Kosten der Sicherheit.

App-Store-Provisionen verschärfen die Risiken. iOS berechnet 30 %, Android 15-30 %, was Nutzer zu Alternativen drängt. Viele wählen Bequemlichkeit statt Sicherheit und speichern Karten, ohne die langfristigen Auswirkungen auf die Privatsphäre zu verstehen.

Wie Bigo-Nutzer mit Zahlungsschwachstellen konfrontiert werden

Die Nutzung von VPNs blockiert 10-20 % der Aufladeversuche; Netzwerkfehler betreffen 26,3 %. Diese Barrieren verleiten Nutzer dazu, Zahlungsmethoden in der App zu speichern, um erneute Versuche zu erleichtern, wodurch sich die Anfälligkeit mit jedem gespeicherten Datensatz vervielfacht.

Ablehnungsraten steigen bei Käufen über 100 $ sprunghaft an – 30 % schlagen fehl, Risikoprüfungen nehmen um 68,5 % zu. Nutzer speichern mehrere Methoden, um den Erfolg zu garantieren, und erstellen so umfassende Finanzdatenbanken auf ihren Geräten – genau das, was datenschutzbewusste Nutzer vermeiden sollten.

Versteckte Risiken beim Verknüpfen von Karten mit neuen Telefonen

Wenn Sie Kartendetails in Bigo speichern und auf „Für die Zukunft speichern“ tippen, leiten Sie eine komplexe Speicherung ein, die über bloße Bequemlichkeit hinausgeht. Ihre Informationen werden im Container der App verschlüsselt, aber die Sicherheit hängt von der Implementierungsqualität, der Integrität des Betriebssystems und den Backend-Systemen ab.

Was passiert, wenn Sie Karten speichern?

Gespeicherte Anmeldedaten erstellen persistente Datenobjekte im App-Speicher. Im Gegensatz zu Browser-Transaktionen, die Daten verarbeiten und wieder verwerfen, behält der In-App-Speicher Kartennummer, Ablaufdatum, CVV und Rechnungsadresse in verschlüsselten Datenbanken. Dies wird zu einem Ziel für Malware, ist anfällig, wenn Ihr Gerät kompromittiert wird, und über Backups zugänglich, denen es möglicherweise an gleichwertiger Verschlüsselung mangelt.

Die Realität: Ihre sicheren Kartendaten werden über Cloud-Backups synchronisiert, bei Migrationen übertragen und bleiben für Updates zugänglich, die neue Schwachstellen einführen könnten. Jeder Berührungspunkt stellt einen Angriffsvektor dar, der bei einer browserbasierten Einmalverarbeitung nicht existiert.

Übergriffige App-Berechtigungen

Die Installation von Bigo gewährt Berechtigungen, die über die Zahlungsabwicklung hinausgehen. Während diese für Kamera/Mikrofon während der Übertragungen notwendig sind, schaffen sie in Kombination mit gespeicherten Zahlungsdaten eine breitere Angriffsfläche. Eine kompromittierte App mit umfangreichen Berechtigungen kann gleichzeitig auf gespeicherte Anmeldedaten, Kontakte, Standort und Dateien zugreifen.

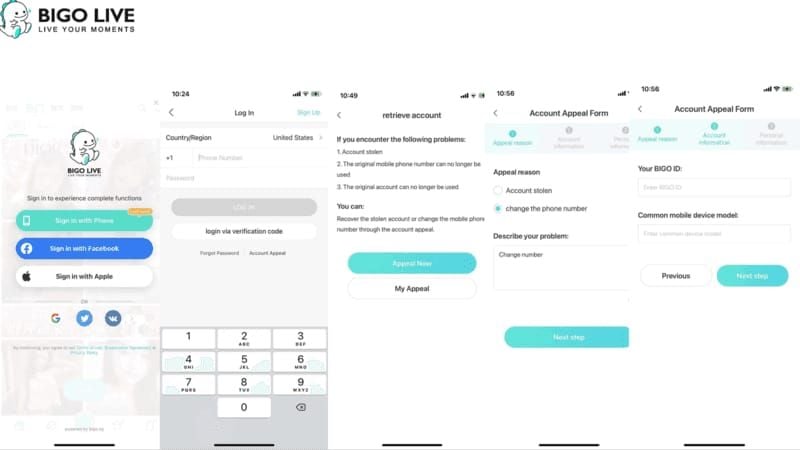

Browser-Aufladungen erfordern keinerlei App-Berechtigungen für die Zahlung. Ihre BIGO-ID – 8-10 Ziffern wie 901873661 – dient als einzige Verbindung. Diese ID bleibt plattformübergreifend konsistent und ermöglicht Transaktionen über mobile.bigo.tv/live/bigolivepay/index.html, ohne der App Zahlungsberechtigungen zu erteilen.

Auswirkungen realer Sicherheitsverletzungen

Der Anstieg der Risikoprüfungen um 39,7 % spiegelt branchenweite Sicherheitsbedenken wider. Nutzer, die Zahlungsmethoden in der App speichern, werden bei Plattformvorfällen zum Kollateralschaden, da gespeicherte Anmeldedaten in kompromittierte Datenbanken gelangen.

Zahlungsfehler betreffen 30 % der hochwertigen Transaktionen, aber die Wiederherstellung bei kompromittierten gespeicherten Karten verursacht weitaus größere Probleme: Banken kontaktieren, Belastungen anfechten, Ersatzkarten erhalten, Daten bei allen Diensten aktualisieren – eine Kaskade von Unannehmlichkeiten, die Browser-Methoden verhindern.

Szenarien bei Geräteverlust

Verlorene oder gestohlene Telefone mit gespeicherten Bigo-Zahlungsdaten stellen ein unmittelbares finanzielles Risiko dar. Selbst mit Verschlüsselung und Sperrbildschirmen nutzen Angreifer Schwachstellen aus, um auf App-Daten zuzugreifen. Browser-Ansätze eliminieren dies – Ihr Gerät enthält keine gespeicherten Anmeldedaten, wodurch ein Diebstahl lediglich ein Hardwareverlust und keine Finanzkrise ist.

Die Wiederherstellung erfordert eine sofortige Kartensperrung, selbst ohne unbefugte Abbuchungen, was den finanziellen Zugriff bei allen Diensten unterbricht. Nutzer, die nur den Browser verwenden, haben solche Komplikationen nicht.

Browser-basierte Bigo-Aufladung: Die Privacy-First-Alternative

Browser-Käufe strukturieren die Zahlungssicherheit neu. Anstatt Anmeldedaten zu speichern, verarbeiten Sie jede Transaktion über sichere Web-Gateways, die Daten serverseitig verarbeiten. Ihr Telefon dient nur als Schnittstelle und speichert niemals Finanzinformationen lokal.

Dies nutzt HTTPS-SSL-Verschlüsselung und PCI-DSS-Konformität. Der Besuch von mobile.bigo.tv über Ihren Browser verarbeitet Transaktionen in isolierten Umgebungen, getrennt von App-Ökosystemen. Ihre BIGO-ID verbindet die Zahlung mit dem Konto, ohne dass Passwörter, OTPs oder Authentifizierungen Anmeldedaten lokal speichern.

Für Konten in mehreren Regionen bieten Dienste, die das Aufladen von Bigo Live Diamonds in Saudi-Arabien über den Browser ermöglichen, konsistente Sicherheit unabhängig von Standort oder Gerät.

Wie Browser-Zahlungen funktionieren

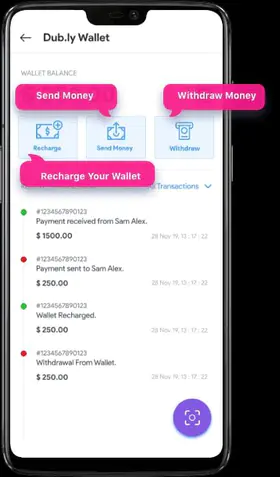

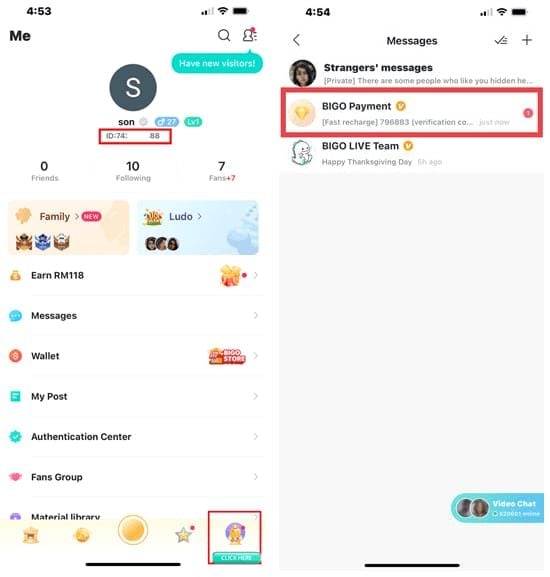

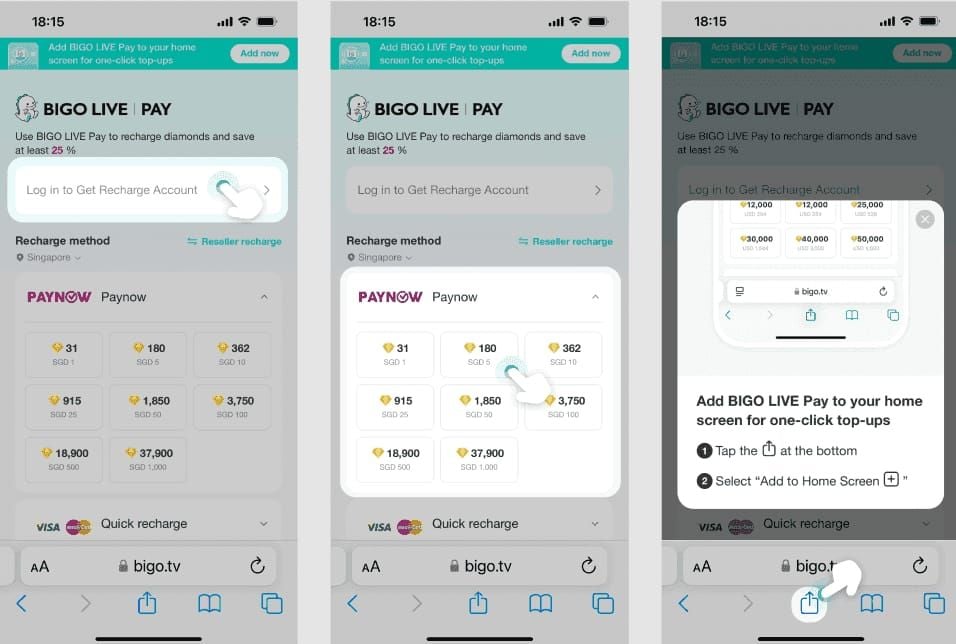

Der Prozess beginnt mit Ihrer BIGO-ID – der numerischen Kennung unter Ihrem Profil-Spitznamen, wenn Sie unten rechts auf „Ich“ tippen. Diese 8-10-stellige Nummer (ohne das Präfix ID:) dient als eindeutige Kontokennung. Geben Sie diese im UID-Feld auf legitimen Seiten wie bigo.tv oder mobile.bigo.tv ein.

Nach Eingabe der ID wählen Sie das Diamanten-Paket und fahren mit der Zahlung fort. Im Gegensatz zu In-App-Käufen, bei denen Karten gespeichert werden, werden Browser-Transaktionen über sichere Gateways verarbeitet, die keine Anmeldedaten auf Geräten speichern. Die Prozessoren verarbeiten Kartendaten serverseitig, schließen die Transaktion ab und schreiben die Diamanten gut – alles ohne persistente Zahlungsdaten auf dem Telefon zu erstellen.

Die Lieferung erfolgt schnell: 98 % der Gutschriften erfolgen innerhalb von 3 Minuten, im Durchschnitt in 8 Sekunden. Navigieren Sie nach dem Browser-Kauf zu „Ich“ > „Wallet“ und aktualisieren Sie 3-5 Mal oder loggen Sie sich nach 0-5 Minuten erneut ein, um den Vorgang zu überprüfen.

Sicherheitsarchitektur

Browser implementieren Sandboxing, das jede Sitzung vom Kernsystem des Geräts und anderen Apps isoliert. Die Verarbeitung von Bigo-Aufladungen über den Browser erfolgt in geschützten Umgebungen, was verhindert, dass Zahlungsdaten das Dateisystem oder App-Speicherebenen berühren.

Diese Isolation bedeutet, dass selbst wenn Malware das Gerät infiziert, sie nicht auf Anmeldedaten zugreifen kann, die niemals lokal gespeichert wurden. Browser-Transaktionen existieren als temporäre Sitzungen, die nach Abschluss enden und keine Restdaten für Angreifer hinterlassen – ein krasser Gegensatz zu in der App gespeicherten Karten, die als verschlüsselte, aber extrahierbare Objekte bestehen bleiben.

Zahlungs-Tokenisierung

Sichere Browser-Gateways verwenden Tokenisierung – dabei werden tatsächliche Kartennummern pro Transaktion durch Einmal-Token ersetzt. Token verarbeiten Zahlungen, werden aber nach Gebrauch wertlos, was Replay-Attacken bei Abfangen verhindert. Kombiniert mit SSL-Verschlüsselung zum Schutz der Daten während der Übertragung schaffen Browser-Transaktionen mehrere Sicherheitsebenen, mit denen In-App-Karten nicht mithalten können.

Die Implementierung stellt sicher, dass Kartennummern niemals im Klartext auf Geräten erscheinen. Von der Eingabe bis zur Bestätigung schützt Verschlüsselung den Datenfluss. Der Browser-Cache kann temporär Sitzungs-Cookies speichern, diese enthalten jedoch keine Zahlungsdaten und laufen automatisch ab.

Keine App-Berechtigungen erforderlich

Browser-Aufladungen erfordern außer dem Internetzugang keine zusätzlichen Berechtigungen. Sie gewähren Bigo keinen Zugriff auf Zahlungssysteme, Speicher oder Gerätekennungen. Ihre BIGO-ID dient als einzige Verbindung und gewährleistet eine vollständige Trennung zwischen Finanzdaten und dem Berechtigungsumfang der App.

Diese Minimierung reduziert die Angriffsfläche drastisch. Selbst wenn Bigo Schwachstellen aufweist, bleiben die Zahlungsinformationen geschützt, da sie nie innerhalb der zugänglichen Datenumgebung der App existierten.

Schritt für Schritt: Aufladen über den Browser auf neuen Geräten

Sichere Browser-Aufladungen erfordern spezifische Schritte, um den Datenschutz zu maximieren und gleichzeitig die Zustellung zu gewährleisten. Dies funktioniert auf neuen oder bereits eingerichteten Geräten identisch.

Voraussetzungen

Suchen Sie Ihre BIGO-ID in der App. Öffnen Sie Bigo Live, tippen Sie unten rechts auf „Ich“ und sehen Sie die BIGO-ID unter Ihrem Profil-Spitznamen. Oder tippen Sie auf das Profil-Avatar, wählen Sie das Stift-Symbol (Bearbeiten) und scrollen Sie zum Abschnitt BIGO-ID. Notieren Sie sich diese 8-10-stellige Nummer.

Stellen Sie eine stabile Internetverbindung sicher – mindestens 5 Mbit/s WLAN. Vermeiden Sie VPNs während des Aufladens; VPN-Verbindungen blockieren 10-20 % der Transaktionen. Ihr Gerät benötigt einen modernen Browser mit aktuellen Sicherheitszertifikaten – Chrome, Safari oder Firefox funktionieren gut.

Sichere Plattformen finden

Navigieren Sie zu offiziellen URLs: mobile.bigo.tv/live/bigolivepay/index.html oder zur Hauptdomain bigo.tv. Überprüfen Sie immer HTTPS, bevor Sie Informationen eingeben. Seriöse Plattformen zeigen SSL-Zertifikate und Indikatoren für eine sichere Verbindung an.

Für erhöhte Sicherheit und wettbewerbsfähige Preise bietet BitTopup eine vertrauenswürdige Browser-Plattform, die für datenschutzbewusste Nutzer entwickelt wurde. Sie hält die PCI-DSS-Konformität ein, implementiert fortschrittliche Verschlüsselung und verarbeitet Transaktionen ohne App-Installation oder Geräteberechtigungen. Sie bietet die gleichen 37,5 % Ersparnis gegenüber iOS-In-App-Käufen bei gleichzeitig branchenführender Sicherheit.

Kompletter Transaktions-Leitfaden

- Öffnen Sie den Browser im Inkognito-/Privatmodus.

- Navigieren Sie zur sicheren Plattform (mobile.bigo.tv oder BitTopup).

- Geben Sie die BIGO-ID im UID-Feld ein – nur Ziffern, lassen Sie das Präfix ID: weg.

- Wählen Sie das gewünschte Diamanten-Paket aus.

- Wählen Sie eine Zahlungsmethode über sichere Gateways.

- Schließen Sie die Zahlung über die sichere Schnittstelle des Zahlungsanbieters ab.

- Erhalten Sie die Bestätigung – schließen Sie den Browser erst, wenn die Bestätigung erscheint.

Der Vorgang dauert in der Regel weniger als 45 Sekunden bei Verwendung von Methoden mit hoher Erfolgsquote wie PayPal (90 % Erfolg, 45 Sekunden Durchschnitt). Transaktionslimits: tägliche Obergrenze 10.000 Diamanten, 5-Minuten-Intervalle zwischen Aufladungen, maximal 3 Versuche pro Sitzung.

Guthaben überprüfen

Öffnen Sie nach der Browser-Transaktion die Bigo-App und navigieren Sie zu „Ich“ > „Wallet“. Aktualisieren Sie 3-5 Mal durch Herunterziehen. Wenn die Diamanten nicht erscheinen, warten Sie 0-5 Minuten und loggen Sie sich erneut ein. 98 % der Lieferungen erfolgen innerhalb von 3 Minuten, 95 % werden in unter 5 Minuten verarbeitet.

Sollten die Diamanten nach 5 Minuten nicht erschienen sein, prüfen Sie, ob die BIGO-ID korrekt eingegeben wurde. Die ID ist plattformübergreifend gleich, daher deuten Unstimmigkeiten auf Dateneingabefehler hin. Kontaktieren Sie den Kundenservice der Zahlungsplattform mit Ihrer Transaktionsbestätigung – BitTopup bietet exzellenten Support bei Lieferproblemen.

Fehlerbehebung

Zahlungsablehnungen treten bei 30 % der Transaktionen über 100 $ aufgrund von Betrugsprävention auf. Wenn ein Kauf fehlschlägt, versuchen Sie einen kleineren Betrag oder eine alternative Methode. Vermeiden Sie schnelle Wiederholungsversuche; dies löst zusätzliche Risikoprüfungen aus, die die Ablehnungswahrscheinlichkeit um 68,5 % erhöhen.

Netzwerkfehler betreffen 26,3 % der Transaktionen. Wenn Verbindungsfehler auftreten, prüfen Sie, ob das WLAN mindestens 5 Mbit/s liefert, und deaktivieren Sie VPNs. Wechseln Sie in den Inkognito-Modus, falls noch nicht geschehen – dies verhindert Konflikte mit Cache-Daten, die die Verarbeitung stören könnten.

Bei hartnäckigen Problemen löst das Löschen des Browser-Caches 70-80 % der Android-Probleme und 95 % der iOS-Schwierigkeiten. Navigieren Sie zu Einstellungen > Apps > Browser > Speicher > Cache löschen und loggen Sie sich nach 10 Minuten erneut ein.

Datenschutzvergleich: Browser vs. In-App

Analyse der Datenexposition

Browser-basiert:

- Zahlungsdaten werden serverseitig verarbeitet, keine lokale Speicherung.

- BIGO-ID ist das einzige persistente Datum auf dem Gerät.

- Transaktionsverlauf wird remote gespeichert, nicht in der App.

- Keine Zahlungsmethode gespeichert.

- Sitzungsdaten werden nach Abschluss automatisch gelöscht.

- Geräteverlust legt keine Finanzinformationen offen.

In-App-Verknüpfung:

- Vollständige Kartendetails im App-Container verschlüsselt.

- Methoden bleiben über Updates und Backups hinweg bestehen.

- Transaktionsverlauf wird lokal und remote gespeichert.

- Gespeicherte Karten bleiben bis zur manuellen Entfernung erhalten.

- Backups können Zahlungsdaten unbegrenzt speichern.

- Geräteverlust erfordert sofortige Kartensperrung.

Der fundamentale Unterschied: Der Browser erstellt temporäre Sitzungen ohne Restdaten; In-App erstellt persistente Finanzobjekte, die während des gesamten Geräte-Lebenszyklus angreifbar sind.

Berechtigungsanforderungen

Browser-Aufladungen erfordern keine zahlungsspezifischen Berechtigungen. Der Browser benötigt nur Internetzugang – Standard für alle vernetzten Apps. Bigo erhält niemals Berechtigungen zur Zahlungsabwicklung, Speicherzugriff für Finanzdaten oder Zugriff auf Gerätekennungen zur Transaktionsverfolgung.

In-App-Käufe erfordern, dass Bigo die Erlaubnis erhält, auf Zahlungssysteme zuzugreifen, Daten in sicheren Containern zu speichern und potenziell auf Gerätekennungen zur Betrugsprävention zuzugreifen. Jede zusätzliche Berechtigung schafft eine potenzielle Schwachstelle, falls die App kompromittiert wird.

Sicherheitsbewertungen

Browser-Plattformen, die HTTPS-SSL und PCI-DSS-Konformität implementieren, erreichen die höchsten Sicherheitsbewertungen. Die Isolationsarchitektur verhindert Kreuzkontaminationen zwischen Zahlungsdaten und Gerätesystemen; Tokenisierung stellt sicher, dass abgefangene Daten nicht wiederverwendet werden können.

In-App-Käufe verlassen sich auf die Qualität der Sicherheitsimplementierung der App, die je nach Entwicklungspraktiken und Update-Häufigkeit variiert. Das Modell der gespeicherten Anmeldedaten schafft von Natur aus mehr Expositionspunkte als Browser-Alternativen. Die Betrugsrate von 39 % zeigt, dass aktuelle Maßnahmen nicht vollständig gegen alle Bedrohungen schützen.

Langfristige Auswirkungen

Die Wahl von Browser-Aufladungen etabliert eine Datenschutz-Basis mit sich summierenden Vorteilen. Jede Transaktion hinterlässt keine Datenrückstände und verhindert die schrittweise Anhäufung von Daten, die In-App-Ansätze charakterisiert. Im Laufe der Zeit behalten Browser-Nutzer saubere Geräte ohne Zahlungsexposition; In-App-Nutzer häufen mehrere gespeicherte Karten an.

Dies gilt auch für Geräte-Upgrades. Nutzer, die niemals Methoden in Apps speichern, können auf neue Telefone wechseln, ohne sich um die Migration von Zahlungsdaten, Backup-Sicherheit oder die Datenbereinigung auf alten Geräten sorgen zu müssen.

Expertentipps für maximale Sicherheit

Einrichtung neuer Telefone

Konfigurieren Sie Ihr Gerät anfangs mit minimalen App-Installationen. Bevor Sie Bigo installieren, etablieren Sie einen Browser-Aufladeworkflow mithilfe von Lesezeichen zu offiziellen URLs. Dies stellt sicher, dass Sie sich nie gedrängt fühlen, Methoden in der App zu speichern – der Browser-Workflow ist bereits etabliert und ebenso bequem.

Aktivieren Sie die Geräteverschlüsselung und eine starke Sperrbildschirmsicherheit, bevor Sie Apps installieren, die mit sensiblen Daten umgehen. Zwei-Faktor-Authentifizierung reduziert Betrug um 90 % und ist daher für Konten, die regelmäßig Käufe tätigen, unerlässlich.

Verwendung virtueller Karten

Virtuelle Kartendienste generieren Einmal- oder zeitlich begrenzte Nummern, die mit tatsächlichen Kreditkonten verknüpft sind. Die Verwendung virtueller Karten für Bigo-Browser-Aufladungen schafft zusätzliche Isolation – selbst wenn Transaktionsdaten kompromittiert würden, werden virtuelle Nummern nach Gebrauch oder Erreichen voreingestellter Limits wertlos.

Dies funktioniert gut für regelmäßige Käufe. Generieren Sie pro Transaktion neue virtuelle Karten oder erstellen Sie Karten mit monatlichem Limit, die automatisch ablaufen, um unbefugte wiederkehrende Belastungen zu verhindern. In Kombination mit der Browser-Verarbeitung bieten virtuelle Karten maximale Sicherheit.

Zwei-Faktor-Authentifizierung (2FA)

Aktivieren Sie 2FA bei Bigo sofort nach der Einrichtung. Dies schützt vor unbefugtem Zugriff, selbst wenn Passwörter kompromittiert werden. Für Nutzer, die regelmäßig Käufe tätigen, verhindert 2FA eine Kontoübernahme, bei der Angreifer auf den Transaktionsverlauf zugreifen oder betrügerische Käufe versuchen könnten.

Verwenden Sie nach Möglichkeit Authentifizierungs-Apps anstelle von SMS-basierter 2FA. Authentifizierungs-Apps generieren zeitbasierte Codes, die nicht auf Mobilfunknetze angewiesen sind, wodurch Schwachstellen wie SIM-Swapping eliminiert werden.

Regelmäßige Sicherheitsüberprüfungen

Führen Sie monatliche Überprüfungen Ihres Transaktionsverlaufs über „Ich“ > „Wallet“ durch. Vergewissern Sie sich, dass alle Diamantenkäufe mit den tatsächlichen Transaktionen übereinstimmen – prüfen Sie Daten, Beträge und Methoden. Jede Unstimmigkeit rechtfertigt eine sofortige Untersuchung und Passwortänderung.

Überwachen Sie Ihre Kontoauszüge auf unbefugte Bigo-Abbuchungen. Während Browser-Aufladungen dieses Risiko minimieren, stellt eine regelmäßige Überprüfung sicher, dass Sie Probleme sofort bemerken. Richten Sie Transaktionsbenachrichtigungen über Ihre Bank für Echtzeit-Informationen ein.

Verwaltung mehrerer Geräte

Nutzer, die von mehreren Geräten auf Bigo zugreifen, sollten auf allen Telefonen und Tablets konsistente Browser-Aufladepraktiken beibehalten. Ihre BIGO-ID funktioniert plattformübergreifend identisch und ermöglicht Käufe über den Browser jedes Geräts, ohne Methoden auf einem davon zu speichern.

Vermeiden Sie es, Karten aus Bequemlichkeit auf „Primärgeräten“ zu speichern. Dies schafft eine inkonsistente Sicherheit, die Datenschutz-Ansätze untergräbt. Die Beibehaltung von Browser-Workflows auf allen Geräten gewährleistet eine einheitliche Sicherheit, unabhängig davon, welches Telefon Sie gerade benutzen.

Häufige Missverständnisse

Mythos: In-App ist bequemer

Viele nehmen an, dass das Speichern von Karten eine überlegene Bequemlichkeit bietet. Die Realität: Browser-Aufladungen erfordern nur die BIGO-ID und dauern weniger als 45 Sekunden – praktisch identisch mit In-App-Käufen über gespeicherte Karten. Die wahrgenommene Bequemlichkeit berücksichtigt nicht die Zeit für die Verwaltung gespeicherter Methoden, das Aktualisieren abgelaufener Karten oder den Umgang mit Sicherheitsvorfällen.

Browser-Lesezeichen zu offiziellen URLs ermöglichen einen Ein-Klick-Zugriff, der der In-App-Bequemlichkeit entspricht, während keine Anmeldedaten gespeichert werden. Moderne Browser füllen die BIGO-ID nach der ersten Verwendung automatisch aus, was wiederholte Eingaben überflüssig macht.

Mythos: Browser-Zahlungen sind langsamer

Die Verarbeitungsgeschwindigkeit hängt von der Effizienz des Gateways ab, nicht davon, ob Browser oder App genutzt werden. Die 98 % Zustellungsrate innerhalb von 3 Minuten bei Browser-Aufladungen entspricht oder übertrifft die In-App-Geschwindigkeiten. Eine durchschnittliche Lieferung in 8 Sekunden zeigt, dass Browser-Transaktionen fast augenblicklich verarbeitet werden.

PayPal-Browser-Transaktionen weisen eine Erfolgsquote von 90 % bei einer durchschnittlichen Dauer von 45 Sekunden auf – schneller als viele In-App-Abläufe, die mehrere Bildschirme, das Auswählen gespeicherter Karten und das Bestätigen von Käufen erfordern.

Mythos: Verknüpfte Karten sind sicherer

Einige glauben, dass gespeicherte Karten einer verstärkten Verifizierung für nachfolgende Käufe unterliegen. Das Gegenteil ist der Fall: Gespeicherte Anmeldedaten schaffen eine dauerhafte Schwachstelle, die bei frischen Browser-Transaktionen nicht existiert. Jede Verwendung einer gespeicherten Karte greift auf Daten zu, die seit der ersten Eingabe gespeichert sind – exponiert gegenüber jedem Update, Backup und potenziellen Vorfall in diesem Zeitraum.

Browser-Transaktionen verarbeiten jeden Kauf nach aktuellen Sicherheitsprotokollen mit frischer Verschlüsselung und Tokenisierung, sodass Sie jedes Mal von den neuesten Standards profitieren.

Wahrheit: Expertenempfehlungen für 2026

Sicherheitsexperten empfehlen konsequent, gespeicherte Anmeldedaten auf allen Plattformen zu minimieren. Datenminimierung – das Speichern nur wesentlicher Informationen für die kürzestmögliche Dauer – widerspricht dem Modell der gespeicherten Karte. Die browserbasierte Einmalverarbeitung entspricht perfekt den Expertenempfehlungen.

Speziell für Live-Streaming betonen Experten die Trennung der Zahlungsabwicklung von App-Ökosystemen. Die Betrugsrate von 39 % zeigt, dass aktuelle Maßnahmen durch nutzerseitige Best Practices ergänzt werden müssen. Browser-Aufladungen stellen die effektivste nutzergesteuerte Sicherheitsverbesserung dar, die verfügbar ist.

Warum BitTopup die vertrauenswürdige Wahl ist

BitTopup hat sich als führende Plattform für Nutzer etabliert, die Wert auf Zahlungssicherheit legen, ohne auf Bequemlichkeit oder wettbewerbsfähige Preise zu verzichten. Die Architektur adressiert gezielt Datenschutzbedenken, die Browser-Aufladungen für neue Geräte unverzichtbar machen.

Erweiterte Sicherheitsfunktionen

BitTopup implementiert umfassende Maßnahmen, einschließlich HTTPS-SSL-Verschlüsselung für alle Datenübertragungen und vollständiger PCI-DSS-Konformität für die Zahlungsabwicklung. Branchenübliche Schutzmaßnahmen stellen sicher, dass Finanzinformationen während der Transaktionen Sicherheit auf Bankenniveau genießen. Die Sicherheitsarchitektur verhindert, dass Zahlungsdaten jemals den lokalen Speicher des Geräts berühren.

Optionen für die Zwei-Faktor-Authentifizierung bieten zusätzlichen Kontoschutz, während eine fortschrittliche Betrugserkennung Transaktionen überwacht, ohne Fehlalarme zu erzeugen, die legitime Käufe blockieren könnten. Der ausgewogene Ansatz bietet Sicherheit ohne übermäßige Ablehnungsraten – und behält eine hohe Erfolgsquote auch bei größeren Paketen bei.

Browser-Transaktionsprozess

Die optimierte Schnittstelle erfordert nur die BIGO-ID und die Auswahl der Zahlungsmethode. Das Design eliminiert unnötige Schritte unter Beibehaltung wesentlicher Sicherheitsprüfungen. Nach Eingabe der 8-10-stelligen ID wählen Sie aus preiswerten Paketen und fahren direkt mit der sicheren Verarbeitung fort.

Es werden mehrere Zahlungsmethoden mit unterschiedlichen Erfolgsraten und Geschwindigkeiten unterstützt, sodass Sie die Optionen wählen können, die Ihren Vorlieben entsprechen. Hochzuverlässige Methoden wie PayPal lassen sich nahtlos integrieren und bieten 90 % Erfolg sowie eine Verarbeitung in 45 Sekunden, was Browser-Transaktionen so schnell wie In-App-Käufe macht.

Nutzererfahrung

Das Interface-Design priorisiert Effizienz für wiederkehrende Nutzer. Die Plattform merkt sich die BIGO-ID über Sitzungen hinweg (serverseitig gespeichert, nicht auf dem Gerät) und ermöglicht so eine Ein-Klick-Paketauswahl für nachfolgende Käufe. Die Bequemlichkeit entspricht Workflows mit gespeicherten Karten, während keine lokalen Anmeldedaten gespeichert werden.

Das mobiloptimierte Design gewährleistet reibungslose Transaktionen auf neuen Telefonen, unabhängig von Bildschirmgröße oder Betriebssystem. Die responsive Oberfläche passt sich an iOS 13.0+ und Android 5.0+ Geräte an und bietet plattformübergreifend konsistente Erlebnisse.

Kundenschutz

Es bestehen umfassende Schutzrichtlinien für Lieferausfälle, Transaktionsstreitigkeiten und Kontoprobleme. Ein exzellenter Kundenservice bietet reaktionsschnellen Support für die seltenen Fälle, in denen Transaktionen nicht innerhalb des Standardzeitrahmens abgeschlossen werden.

Transaktionsgarantien stellen sicher, dass Sie die gekauften Diamanten erhalten oder eine volle Rückerstattung bekommen – keine Teilgutschriften oder plattformspezifischen Währungen, die Ihre Optionen einschränken. Kombiniert mit wettbewerbsfähigen Preisen, die 37,5 % Ersparnis gegenüber iOS-In-App-Käufen bieten, bietet BitTopup einen überzeugenden Wert für datenschutzbewusste Nutzer.

Wahrung der Zahlungs-Privatsphäre: Best Practices für 2026

Regelmäßige Sicherheits-Checkliste

Monatlich:

- Transaktionsverlauf in „Ich“ > „Wallet“ auf unbefugte Käufe prüfen.

- Kontoauszüge auf unerwartete Bigo-Abbuchungen verifizieren.

- Bigo-App auf die neueste Version aktualisieren (Sicherheitspatches).

- Auf ungewöhnliche Kontoaktivitäten oder Login-Versuche prüfen.

- Bestätigen, dass 2FA aktiviert bleibt und funktioniert.

Vierteljährlich:

- Browser-Lesezeichen prüfen, um sicherzustellen, dass Auflade-URLs offiziell bleiben.

- Der Bigo Live-App gewährte Geräteberechtigungen überprüfen.

- Geräte-Betriebssystem für Sicherheitsverbesserungen aktualisieren.

- Bigo-Passwort mit starken, einzigartigen Anmeldedaten ändern.

- Sicherstellen, dass Backups keine zahlungsbezogenen Daten speichern.

Jährlich:

- Umfassende Sicherheitsüberprüfung aller Geräte, die auf Bigo zugreifen.

- Bewertung der Zahlungsmethoden hinsichtlich der Einführung virtueller Karten.

- Einschätzung neuer Bedrohungen für Live-Streaming-Plattformen.

- Überprüfung der Sicherheitszertifizierungen von BitTopup oder alternativen Plattformen.

Überprüfung der Zahlungsmethoden

Erstellen Sie ein Inventar aller Geräte, die auf Ihr Bigo-Konto zugreifen. Dokumentieren Sie für jedes Gerät, ob Zahlungsmethoden in der App gespeichert sind, und planen Sie deren Entfernung, falls welche gefunden werden. Dies deckt Sicherheitslücken auf, in denen gespeicherte Anmeldedaten unnötige Schwachstellen schaffen.

Stellen Sie sicher, dass Browser-Aufladeworkflows auf allen Geräten etabliert sind. Setzen Sie Lesezeichen für offizielle URLs in jedem Browser, um sicherzustellen, dass Sie nie in Situationen geraten, in denen eine In-App-Zahlung als einzige bequeme Option erscheint.

Über Bedrohungen auf dem Laufenden bleiben

Verfolgen Sie Sicherheitsnachrichten zu Schwachstellen bei mobilen Zahlungen und Vorfällen beim Live-Streaming. Das Verständnis neuer Bedrohungen hilft Ihnen, Ihre Praktiken proaktiv anzupassen. Abonnieren Sie die offiziellen Sicherheitsankündigungen von Bigo für plattformspezifische Updates zu neuen Schutzmaßnahmen oder identifizierten Schwachstellen.

Beobachten Sie Änderungen der Vorschriften zur Zahlungsabwicklung in Ihrer Region. Datenschutzgesetze entwickeln sich schnell weiter, und neue Bestimmungen könnten zusätzliche Schutzmaßnahmen für Browser-Transaktionen bieten.

Aufbau einer langfristigen Strategie

Verpflichten Sie sich zu Browser-Aufladungen als dauerhaften Ansatz und nicht nur als temporäre Maßnahme. Konsistenz verhindert Sicherheitslücken, die entstehen, wenn Nutzer zwischen sicheren und weniger sicheren Methoden wechseln. Etablieren Sie BitTopup oder eine andere vertrauenswürdige Plattform als exklusive Quelle; dies schafft vorhersehbare Transaktionsmuster, wodurch unbefugte Abbuchungen sofort auffallen.

Dokumentieren Sie Ihren Workflow in einer sicheren Notiz, die geräteübergreifend zugänglich ist. Fügen Sie Ihre BIGO-ID, bevorzugte Plattform-URLs und Schritt-für-Schritt-Anleitungen hinzu. Dies hilft, konsistente Praktiken beim Gerätewechsel oder nach längeren Pausen beizubehalten.

Erwägen Sie, ein monatliches Diamanten-Budget festzulegen und einen einzelnen größeren Kauf zu tätigen, anstatt viele kleine Transaktionen. Dies minimiert die Häufigkeit der Übertragung von Zahlungsdaten und nutzt gleichzeitig die besseren Preise pro Diamant bei größeren Paketen. Die tägliche Obergrenze von 10.000 Diamanten ermöglicht beachtliche monatliche Budgets innerhalb einzelner Transaktionen.

FAQ: Browser-basierte Bigo-Aufladung und Datenschutz

Ist es sicherer, Bigo über den Browser oder die mobile App aufzuladen?

Browser-Aufladungen sind deutlich sicherer, da sie Zahlungen verarbeiten, ohne Anmeldedaten auf Geräten zu speichern. Zahlungsinformationen existieren nur während der Transaktionssitzung und werden serverseitig von sicheren Gateways verarbeitet. In-App-Käufe erfordern das Speichern von Kartendetails in verschlüsselten App-Containern, was persistente Daten schafft, die anfällig für Gerätekompromittierung, Malware oder Diebstahl sind. Die Betrugsrate von 39 % zeigt, dass die Minimierung gespeicherter Zahlungsdaten die Gesamtrisiken senkt.

Welche Datenschutzrisiken bestehen beim Verknüpfen von Karten mit neuen Telefonen?

Das Verknüpfen von Karten schafft mehrere Expositionspunkte: Gespeicherte Anmeldedaten sind über App-Berechtigungen zugänglich, anfällig für Extraktion bei kompromittierten Geräten und bleiben über Backups und Übertragungen hinweg bestehen. Geräteverlust oder -diebstahl erfordert eine sofortige Kartensperrung, selbst ohne bestätigte unbefugte Abbuchungen. Gespeicherte Karten gewähren Apps fortlaufenden Zugriff auf das Zahlungssystem über einzelne Transaktionen hinaus und schaffen so eine dauerhafte Schwachstelle während des gesamten Geräte-Lebenszyklus.

Wie schützt die Browser-basierte Aufladung Zahlungsinformationen?

Browser-Transaktionen nutzen HTTPS-SSL-Verschlüsselung und PCI-DSS-konforme Gateways, die Kartendaten serverseitig ohne lokale Speicherung verarbeiten. Zahlungs-Tokenisierung ersetzt tatsächliche Kartennummern durch Einmal-Token, die nach Abschluss wertlos werden. Browser-Sandboxing isoliert Zahlungssitzungen von App-Ökosystemen und Dateisystemen des Geräts und verhindert, dass Zahlungsdaten den lokalen Speicher berühren. Nach dem Kauf verbleiben keine finanziellen Restdaten auf dem Telefon.

Kann ich Bigo-Diamanten kaufen, ohne der App Zahlungsberechtigungen zu erteilen?

Ja – Browser-Aufladungen erfordern nur Ihre BIGO-ID, eine 8-10-stellige numerische Kennung, die in Ihrem Profil sichtbar ist. Geben Sie diese ID auf sicheren Plattformen wie mobile.bigo.tv oder BitTopup ein, wählen Sie ein Diamanten-Paket und schließen Sie die Zahlung über Browser-Gateways ab. Die Bigo-App erhält niemals Berechtigungen zur Zahlungsabwicklung, Speicherzugriff für Finanzdaten oder zahlungsbezogene Geräteberechtigungen. Die Diamanten werden innerhalb von 3 Minuten gutgeschrieben, obwohl die App keinerlei Zugriff auf das Zahlungssystem hat.

Funktioniert die Browser-Aufladung so schnell wie In-App-Käufe?

Browser-Aufladungen liefern 98 % der Bestellungen innerhalb von 3 Minuten bei einer durchschnittlichen Verarbeitungszeit von 8 Sekunden – das entspricht oder übertrifft In-App-Geschwindigkeiten. Hocheffiziente Methoden wie PayPal weisen eine Erfolgsquote von 90 % bei einer durchschnittlichen Verarbeitungsdauer von 45 Sekunden auf. Der Geschwindigkeitsunterschied zwischen Browser und In-App ist vernachlässigbar, während die Sicherheitsvorteile erheblich bleiben. Aktualisieren Sie nach dem Browser-Kauf Ihr Wallet 3-5 Mal oder loggen Sie sich nach 0-5 Minuten erneut ein, um die Zustellung zu überprüfen.

Welche Zahlungsmethode bietet Bigo-Nutzern im Jahr 2026 den besten Datenschutz?

Browser-Aufladungen unter Verwendung virtueller Karten bieten den maximalen Datenschutz. Virtuelle Karten generieren Einmal- oder zeitlich begrenzte Nummern, die mit tatsächlichen Kreditkonten verknüpft sind, und schaffen so eine zusätzliche Isolation über die Browser-Sicherheit hinaus. Verarbeiten Sie Käufe über Plattformen wie BitTopup, die HTTPS-SSL und PCI-DSS-Konformität implementieren, und nutzen Sie den Inkognito-Modus des Browsers mit 5 Mbit/s WLAN ohne VPN. Dies bietet Sicherheit auf Bankenniveau ohne gespeicherte Anmeldedaten, 37,5 % Kostenersparnis gegenüber iOS-In-App-Käufen und eine schnelle Lieferung innerhalb des Standardzeitrahmens von 3 Minuten.

Schützen Sie Ihre Privatsphäre, während Sie Bigo Live genießen – laden Sie Diamanten sicher über die Browser-Plattform von BitTopup auf. Keine Kartenverknüpfung, keine App-Berechtigungen, einfach schnelle und sichere Transaktionen mit wettbewerbsfähigen Preisen, bei denen Sie 37,5 % gegenüber In-App-Käufen sparen. Starten Sie jetzt Ihre sichere Aufladung und genießen Sie bei jedem Kauf ein beruhigendes Gefühl.