Likee-Account-Hacks und Diamanten-Sicherheitslücken im Jahr 2026 verstehen

Kontoverletzungen lassen sich in zwei Kategorien unterteilen: echte Hacks (unbefugter Zugriff durch Dritte mittels gestohlener Zugangsdaten, Session-Hijacking oder Phishing) und unbefugter Zugriff (jemand, den Sie kennen, nutzt Ihr Gerät/Passwort ohne Erlaubnis). Diese Unterscheidung ist wichtig – der Likee-Support untersucht beide Fälle unterschiedlich, wenn Ansprüche auf Diamanten-Wiederherstellung bearbeitet werden.

Hacker haben es auf Diamanten-Guthaben abgesehen, da diese einen realen Geldwert besitzen und schnell für Geschenke ausgegeben oder übertragen werden können. Sobald Diamanten Ihr Konto verlassen haben, ist die Wiederherstellung deutlich schwieriger als die Wiederherstellung des Profilzugriffs. Das Echtzeit-Transaktionssystem der Plattform macht eine sofortige Erkennung entscheidend.

Für Nutzer, die regelmäßig über BitTopup einkaufen, ist die Einhaltung sicherer Praktiken unerlässlich. BitTopup stellt verifizierte Transaktionsbelege bereit, die bei Wiederherstellungsuntersuchungen als primärer Eigentumsnachweis dienen.

Häufige Einfallstore für Sicherheitsverletzungen: schwache Passwörter mit Wörterbuchbegriffen/persönlichen Informationen, Phishing-Nachrichten, die als offizielle Likee-Benachrichtigungen getarnt sind, und Session-Hijacking über ungesicherte öffentliche WLANs. Die Plattform verzeichnete 42.751 dauerhafte Sperren aufgrund von betrügerischen Aktivitäten, was das Ausmaß der Sicherheitsbedrohungen verdeutlicht.

Was einen Account-Hack von unbefugtem Zugriff unterscheidet

Hacks beinhalten technische Ausnutzung, bei der Angreifer ohne Ihr Wissen Zugriff erlangen. Diese hinterlassen digitale Spuren im Login-Verlauf – unbekannte IP-Adressen, Gerätetypen oder Standorte. Unbefugter Zugriff tritt auf, wenn jemand Zugangsdaten verwendet, die Sie zuvor geteilt haben, selbst wenn Sie die Erlaubnis später widerrufen haben.

Die Unterscheidung beeinflusst den Zeitplan und die Erfolgsquote der Wiederherstellung. Gehackte Konten mit klaren Beweisen für ein Eindringen von außen werden bei der Untersuchung vorrangig behandelt. Fälle von unbefugtem Zugriff erfordern zusätzliche Verifizierungen, um zu bestätigen, dass Sie den Zugriff nicht freiwillig geteilt haben.

Wie Hacker Diamanten-Guthaben ins Visier nehmen

Angreifer beobachten wertvolle Nutzer, die häufig teure virtuelle Geschenke versenden, und identifizieren Ziele mit erheblicher Kaufkraft. Einmal im System, geben Hacker Diamanten sofort für Geschenke an Zweitkonten aus oder verkaufen den Zugriff an Dritte.

Die Geschwindigkeit des Abbaus variiert je nach Kontolimits. Nicht verifizierte Konten unterliegen monatlichen Beschränkungen von 5.000 bis 10.000 Diamanten; verifizierte Konten können monatlich 20.000 bis 50.000 transferieren. Hacker nutzen diese Limits aus, indem sie den Diebstahl über mehrere Sitzungen verteilen, um die Betrugserkennung nicht auszulösen.

Häufige Einfallstore

Schwache Passwortkombinationen verursachen 60-70 % der Aufladefehler und Sicherheitsverletzungen. Passwörter, die Geburtstage, Benutzernamen oder gängige Phrasen enthalten, fallen automatisierten Cracking-Tools innerhalb von Minuten zum Opfer. Phishing-Angriffe täuschen Nutzer dazu, ihre Zugangsdaten auf gefälschten Login-Seiten einzugeben.

Session-Hijacking fängt aktive Login-Sitzungen über kompromittierte WLANs oder mit Malware infizierte Geräte ab und umgeht den Passwortschutz durch den Diebstahl authentifizierter Sitzungs-Token.

Die realen Auswirkungen auf bezahlte Diamanten-Investitionen

Verlorene Diamanten stellen einen direkten finanziellen Verlust dar, wobei die Wiederherstellungskosten zwischen 120 USD (Standard-Wiederherstellung) und 300 USD (gelöschte Konten) liegen können. Über die monetären Auswirkungen hinaus unterliegen gehackte Konten selbst nach der Wiederherstellung einer 24- bis 48-stündigen Transaktionssperre, was die Teilnahme an Live-Streams oder zeitkritische Geschenke stört.

Nutzer, die Hacks ohne ordnungsgemäße Dokumentation erleben, riskieren den dauerhaften Verlust ihrer Diamanten – Likee kann keine Rückerstattungen ohne verifizierten Eigentumsnachweis bearbeiten. Daher ist die Führung organisierter Kaufbelege über Plattformen wie BitTopup unerlässlich.

Sofortmaßnahmen: Die ersten 24 Stunden nach Entdeckung eines Hacks

Die ersten 24 Stunden entscheiden über die Erfolgsquote der Wiederherstellung. Sofortiges Handeln verhindert weitere unbefugte Ausgaben und sichert kritische Beweise. Eine verzögerte Meldung verringert die Wiederherstellungschancen erheblich.

Dokumentieren Sie alles, bevor Sie Änderungen vornehmen. Erstellen Sie Screenshots vom aktuellen Diamanten-Guthaben, dem letzten Transaktionsverlauf und Benachrichtigungen über verdächtige Aktivitäten. Diese mit Zeitstempeln versehenen Aufzeichnungen dienen als grundlegende Beweismittel.

Notfallverfahren zur Kontosperrung

Schließen Sie Likee sofort zwangsweise, um aktive Sitzungen zu beenden. Android: Wischen Sie nach oben, suchen Sie Likee in den letzten Apps und wischen Sie es vom Bildschirm. iOS: Wischen Sie nach oben (oder Doppelklick auf die Home-Taste) und schieben Sie Likee nach oben weg.

Deaktivieren Sie vorübergehend die Internetverbindung – schalten Sie WLAN und mobile Daten für 2-3 Minuten aus, während Sie sich darauf vorbereiten, das Passwort von einem anderen, sicheren Gerät aus zu ändern.

Überprüfen Sie den Kontostatus: Profil > Einstellungen > Kontostatus. Hier werden Sicherheitswarnungen, ungewöhnliche Login-Versuche oder Einschränkungshinweise angezeigt. Wenn Sie aktive Sitzungen von unbekannten Geräten sehen, fahren Sie sofort mit dem Zurücksetzen des Passworts fort.

Passwörter und Sicherheitsdaten sicher ändern

Das Zurücksetzen des Passworts dauert 24-48 Stunden in der vollständigen Bearbeitung – leiten Sie dies zuerst ein. Verwenden Sie ein anderes Gerät als das potenziell kompromittierte. Navigieren Sie zum Login-Bildschirm und wählen Sie Passwort vergessen.

Erstellen Sie ein völlig neues Passwort, das keinen Bezug zu früheren Zugangsdaten hat. Vermeiden Sie die Wiederverwendung von Passwörtern anderer Plattformen oder die Verwendung persönlicher Informationen. Effektive Passwörter kombinieren mehr als 12 Zeichen mit Groß- und Kleinschreibung, Zahlen und Symbolen in nicht-sequenziellen Mustern.

Aktualisieren Sie nach der Bestätigung des Resets sofort die Wiederherstellungs-E-Mail und die Telefonnummer, falls Sie vermuten, dass der Hacker diese geändert hat. Reichen Sie Verifizierungsdokumente proaktiv ein, anstatt auf Support-Anfragen zu warten.

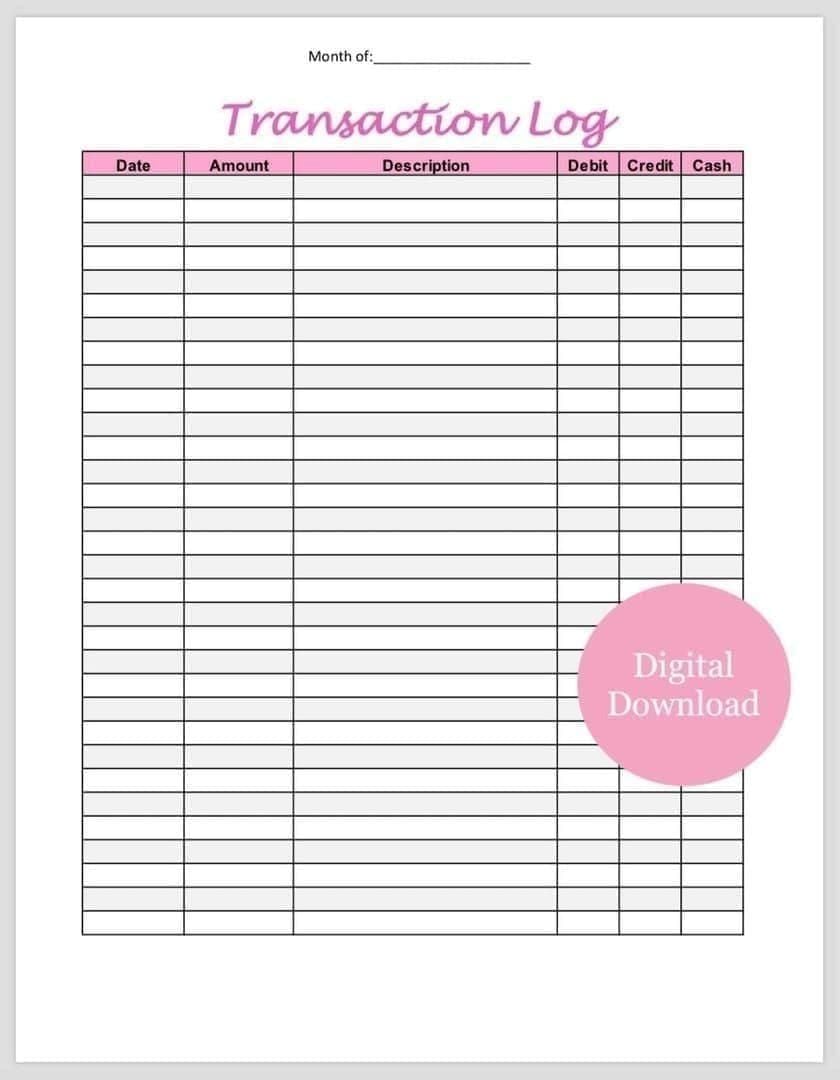

Diamanten-Guthaben und Transaktionsverlauf prüfen

Rufen Sie das Transaktionsprotokoll auf: Profil > Wallet > Transaktionsprotokoll. Hier werden jeder Diamantenkauf, jedes gesendete Geschenk und jede Guthabenänderung mit Zeitstempeln und Transaktions-IDs angezeigt. Suchen Sie nach unbekannten Einträgen, insbesondere nach großen Übertragungen zu Zeiten, in denen Sie die App nicht genutzt haben.

Transaktionsstatus: grüne Häkchen (abgeschlossen), Uhrensymbole (ausstehend), rote X-Markierungen (fehlgeschlagen). Konzentrieren Sie sich auf abgeschlossene Transaktionen, die Sie nicht autorisiert haben – diese stellen den tatsächlichen Diamantenverlust dar, der Wiederherstellungsansprüche erfordert.

Aktualisieren Sie die Wallet-Anzeige, indem Sie das Diamanten-Symbol nach unten ziehen. Der Wallet-Sync erfolgt alle 15-30 Minuten. Diskrepanzen zwischen dem angezeigten Guthaben und den Summen im Transaktionsverlauf deuten auf laufende Synchronisierungsprobleme oder unbefugte Ausgaben hin.

Beweise dokumentieren: Screenshots und Zeitstempel

Erstellen Sie Screenshots von jedem relevanten Bildschirm, bevor Sie Änderungen vornehmen. Wesentliche Dokumentation: aktuelles Diamanten-Guthaben, vollständiger Transaktionsverlauf (alle Seiten), Login-Verlauf mit unbekannten Geräten/Standorten, Sicherheitsbenachrichtigungen.

Beziehen Sie die Geräte-Zeitstempel in die Screenshots ein – stellen Sie sicher, dass die Datums-/Uhrzeitanzeige des Telefons sichtbar ist. Dieser zeitliche Kontext hilft den Ermittlern, den Zeitplan des Hacks zu erstellen und Ihre legitimen Aktivitäten von unbefugten Transaktionen zu unterscheiden.

Exportieren Sie den Transaktionsverlauf, falls verfügbar. Notieren Sie den genauen Zeitpunkt, an dem Sie den Hack entdeckt haben, das letzte Mal, als Sie persönlich auf Ihr Konto zugegriffen haben, und alle verdächtigen E-Mails/Nachrichten, die Sie vor der Verletzung erhalten haben.

Verknüpfte Zahlungsmethoden trennen

Entfernen Sie sofort alle gespeicherten Zahlungsmethoden: Einstellungen > Zahlungsmethoden, löschen Sie gespeicherte Karten und Verbindungen zu digitalen Wallets. Dies verhindert, dass Hacker weitere Käufe mit Ihren gespeicherten Zahlungsinformationen tätigen.

Kontaktieren Sie Ihre Bank, um den unbefugten Zugriff zu melden. Beantragen Sie vorübergehende Sperren für Likee-bezogene Transaktionen. Viele Finanzinstitute bieten einen Betrugsschutz an, der unbefugte Belastungen rückgängig machen kann, wenn sie innerhalb von 60-90 Tagen gemeldet werden.

Überprüfen Sie Ihre E-Mails auf Kaufbestätigungen von Likee oder Zahlungsdienstleistern. Diese Belege enthalten Transaktions-IDs und Zeitstempel, die Ihren Wiederherstellungsanspruch stützen. Leiten Sie diese in einen sicheren Ordner zur Einreichung beim Support weiter.

So weisen Sie das Eigentum am Likee-Konto nach einem Hack nach

Die Eigentumsverifizierung entscheidet darüber, ob Likee Ihren Anspruch auf Diamanten-Wiederherstellung bearbeiten kann. Die Plattform benötigt mehrere Nachweise, um betrügerische Wiederherstellungsversuche zu verhindern. Unvollständige Dokumentation ist der Hauptgrund für das Scheitern von Wiederherstellungsansprüchen.

Ihre Likee-User-ID dient als Grundlage für jede Verifizierung. Dieser exakt 10-stellige numerische Code enthält keine Buchstaben, Leerzeichen, Bindestriche oder Symbole. So finden Sie Ihre UID: Starten Sie Likee, tippen Sie auf das Profilsymbol (oben links), wählen Sie Profil anzeigen oder bearbeiten unter dem Profilbild. Oder tippen Sie auf den Avatar unten rechts, dann auf das Profilbild oben – das Popup zeigt die 10-stellige ID unter dem Nickname an.

Verifizierungsprüfungen dauern je nach Vollständigkeit der Einreichung und Arbeitsbelastung des Supports zwischen wenigen Minuten und 24 Stunden. Die Bereitstellung aller erforderlichen Dokumente von Anfang an verkürzt die Bearbeitungszeit erheblich.

Checkliste für wesentliche Dokumente

Akzeptierte Verifizierung: staatlich ausgestellte Ausweise, gültige Reisepässe, Aufenthaltstitel. Likee lehnt Führerscheine, abgelaufene Ausweise und bearbeitete Bilder ab. Ihr Ausweis muss den vollen Namen, das Foto, das Geburtsdatum und die Dokumentennummer ohne Hindernisse oder Unschärfe klar zeigen.

Reichen Sie ein Selfie ein, auf dem Sie Ihren Ausweis/Reisepass neben einer handgeschriebenen Notiz mit dem aktuellen Datum im Format '+DATUM' halten (Beispiel: '+2026-03-15'). Diese Live-Verifizierung beweist, dass Sie den Ausweis aktuell besitzen. Stellen Sie sicher, dass Gesicht, Ausweisdetails und Datumsnotiz auf einem gut beleuchteten Foto klar erkennbar sind.

Fügen Sie Zahlungsnachweise für Diamantenkäufe bei. Bankauszüge mit Likee-Belastungen, Kreditkartenabrechnungen oder Belege aus digitalen Wallets sind geeignet. Die Dokumente müssen Ihren Namen, den Transaktionsbetrag, das Datum und einen klaren Hinweis darauf enthalten, dass die Zahlung an Likee oder einen autorisierten Diamanten-Händler ging.

Stellen Sie den vollständigen, aus der Likee-App exportierten Transaktionsverlauf bereit. Dieser interne Datensatz zeigt Kaufmuster, Ausgabengewohnheiten und den Zeitplan der Kontoaktivitäten, den nur der rechtmäßige Eigentümer besitzen würde.

BitTopup-Kaufbelege als primären Nachweis nutzen

Plattformen wie BitTopup bieten detaillierte Transaktionsaufzeichnungen, die als starke Eigentumsbeweise dienen. Diese enthalten die genaue User-ID, Kaufbeträge, Transaktionszeitstempel und Bestätigungsnummern, die der Likee-Support abgleichen kann.

Das automatisierte Belegsystem von BitTopup generiert sofortige Bestätigungs-E-Mails mit allen notwendigen Verifizierungsdetails: spezifische gekaufte Diamantenpakete, verwendete Zahlungsmethode, Zeitstempel der Lieferbestätigung. Etablierte Plattformen führen permanente Transaktionsarchive, die auch Monate nach dem Kauf zugänglich sind.

Wenn Sie BitTopup-Belege einreichen, fügen Sie die vollständige E-Mail-Bestätigung bei, die die Transaktions-ID, die 10-stellige Likee-User-ID, die gekaufte Diamantenmenge und das Kaufdatum zeigt. Mehrere Belege über verschiedene Daten hinweg demonstrieren konsistente Eigentumsmuster, die betrügerische Antragsteller nicht replizieren können.

E-Mail-Verifizierung und Registrierungsdetails

Ihre ursprüngliche Registrierungs-E-Mail dient als primärer Eigentumsnachweis, insbesondere wenn sie dem Hack um Monate oder Jahre vorausgeht. Likee protokolliert die bei der Kontoerstellung verwendete E-Mail – der Abgleich dieser mit Ihrem aktuellen E-Mail-Zugriff beweist die langfristige Kontrolle über das Konto. Leiten Sie die Bestätigung der Kontoerstellung an den Support weiter.

Falls Sie die E-Mail seit der Registrierung geändert haben, legen Sie eine Dokumentation dieser Änderung vor. E-Mail-Weiterleitungsaufzeichnungen, frühere Korrespondenz mit dem Support von der alten Adresse oder Bestätigungen über Änderungen der Kontoeinstellungen stellen die Verbindung zwischen der aktuellen E-Mail und der ursprünglichen Registrierung her.

Telefonnummer und Identitätsverifizierungsmethoden

Die Telefonverifizierung erfordert Zugriff auf die mit Ihrem Likee-Konto verknüpfte Mobilnummer. Likee sendet während der Wiederherstellung Verifizierungscodes an diese Nummer. Falls der Hacker Ihre Nummer geändert hat, weisen Sie das Eigentum an der ursprünglichen Nummer durch Mobilfunkrechnungen oder Portierungsunterlagen nach.

Reichen Sie eine Mobilfunkrechnung ein, auf der die Telefonnummer auf Ihren Namen registriert ist. Diese externe Verifizierung durch einen Telekommunikationsanbieter hat großes Gewicht – es ist für Hacker fast unmöglich, legitime Mobilfunkunterlagen zu fälschen.

Geräteverlauf und Login-Standortprotokolle

Der Login-Verlauf offenbart Muster, die legitime Eigentümer von unbefugten Nutzern unterscheiden. Zugriff: Einstellungen > Sicherheit > Login-Verlauf. Suchen Sie nach typischen Geräten, Standorten und Login-Zeiten und identifizieren Sie Einträge, die nicht mit Ihrer tatsächlichen Nutzung übereinstimmen.

Geräte-Fingerabdrücke umfassen Hardware-IDs, OS-Versionen und App-Konfigurationen, die für Ihr Telefon/Tablet einzigartig sind. Likee protokolliert diese bei jedem Login und erstellt so ein Profil legitimer Geräte. Der Nachweis des fortgesetzten Zugriffs von erkannten Geräten beweist das fortlaufende Eigentum trotz des Hacks.

Geografische Konsistenz stützt Eigentumsansprüche. Wenn Ihr Konto normalerweise aus Ihrer Heimatstadt und vom Arbeitsplatz aus eingeloggt wird und plötzlich Zugriffe aus einem anderen Land/einer anderen Region zeigt, deutet dieses Muster klar auf unbefugten Zugriff hin.

Schutz Ihres Diamanten-Guthabens: Fortgeschrittene Sicherheitsmaßnahmen

Prävention ist weitaus effektiver als Wiederherstellung. Fortgeschrittene Sicherheit schafft mehrere Barrieren, die Hacker überwinden müssen, was erfolgreiche Einbruchsversuche erheblich reduziert. Die Implementierung dieser Protokolle dauert anfangs 15-30 Minuten, bietet aber dauerhaften Schutz im Wert von Tausenden von potenziell verlorenen Diamanten.

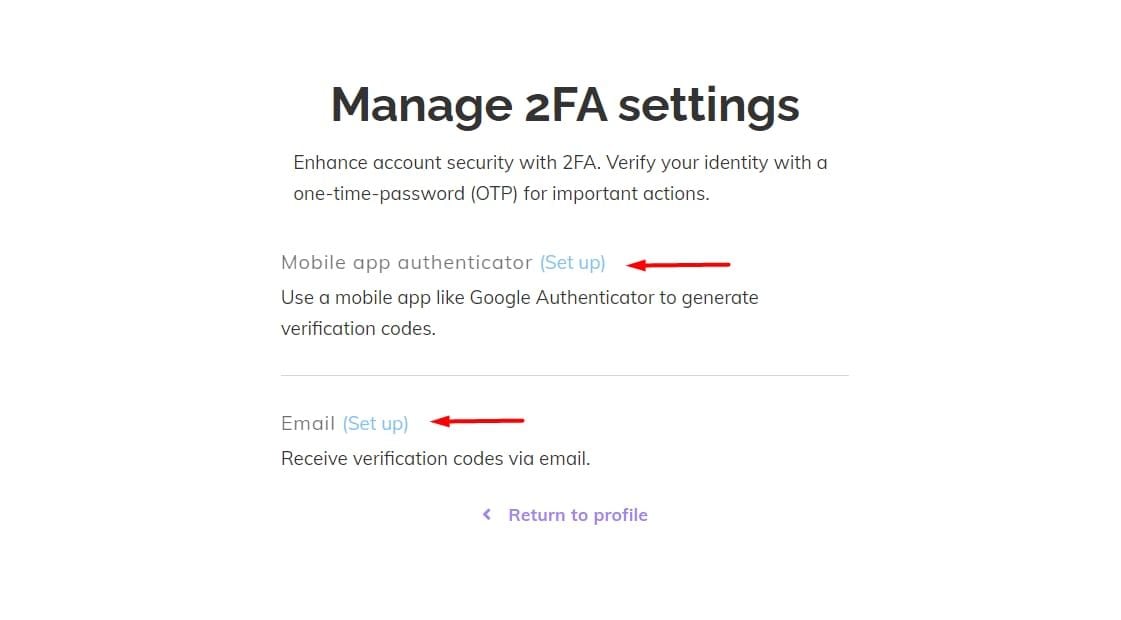

Sicherheitsfunktionen arbeiten in Schichten – jede zusätzliche Maßnahme erhöht den Schutz exponentiell. Die Zwei-Faktor-Authentifizierung allein blockiert ca. 80 % der automatisierten Hacking-Versuche; die Kombination von 2FA mit biometrischer Authentifizierung und Geräteverwaltung reduziert die Anfälligkeit um über 95 %.

Aktivierung der Zwei-Faktor-Authentifizierung (2FA) Schritt für Schritt

Navigieren Sie zu Einstellungen > Sicherheit > Zwei-Faktor-Authentifizierung. Wählen Sie die bevorzugte 2FA-Methode: SMS-Codes an das Telefon, Codes einer Authentifizierungs-App (Google Authenticator/Authy) oder E-Mail-Verifizierungscodes.

SMS-basierte 2FA bietet die zugänglichste Option. Geben Sie Ihre Mobilnummer ein und verifizieren Sie diese durch Eingabe des Codes, den Likee per SMS sendet. Diese Nummer wird zum sekundären Authentifizierungsfaktor, der für alle zukünftigen Logins von unbekannten Geräten erforderlich ist.

App-basierte 2FA bietet überlegene Sicherheit gegenüber SMS. Laden Sie eine kompatible Authentifizierungs-App herunter und scannen Sie den QR-Code, den Likee während der Einrichtung anzeigt. Die App generiert zeitbasierte Codes, die sich alle 30 Sekunden aktualisieren – fast unmöglich abzufangen oder zu replizieren.

Nach der Aktivierung von 2FA stellt Likee Backup-Codes für den Notfallzugriff bereit, falls Sie Ihr Telefon/Authentifizierungsgerät verlieren. Bewahren Sie diese Codes sicher in einem Passwort-Manager oder einem physischen Tresor auf – niemals in E-Mails oder Cloud-Speichern. Jeder Backup-Code funktioniert nur einmal.

Testen Sie die 2FA-Einrichtung, indem Sie sich vollständig ausloggen und versuchen, sich wieder einzuloggen. Sie sollten nach der Passworteingabe zur Eingabe des Authentifizierungscodes aufgefordert werden.

Einrichtung der biometrischen Authentifizierung auf Mobilgeräten

Aktivieren Sie Fingerabdruck- oder Gesichtserkennung: Einstellungen > Sicherheit > Biometrische Authentifizierung. Die App integriert sich in die integrierten biometrischen Sensoren des Geräts und erfordert einen Fingerabdruck-/Gesichtsscan, bevor auf das Konto zugegriffen oder Diamantenkäufe autorisiert werden können.

Die biometrische Authentifizierung verhindert unbefugten Zugriff, selbst wenn jemand Ihr Passwort kennt. Die physische Anwesenheit wird zwingend erforderlich, was Remote-Hacking-Versuche, die rein auf gestohlenen Zugangsdaten basieren, eliminiert.

Konfigurieren Sie biometrische Anforderungen für sensible Aktionen über den Login hinaus. Legen Sie die Fingerabdruck-/Gesichtsverifizierung für Diamantenkäufe über bestimmte Beträge, das Versenden von Geschenken oder Änderungen der Kontoeinstellungen fest.

Strategien für unknackbare Passwörter

Effektive Passwörter kombinieren Länge, Komplexität und Einzigartigkeit. Streben Sie mehr als 16 Zeichen an, die Groß- und Kleinschreibung, Zahlen und Symbole in nicht vorhersehbaren Mustern enthalten. Vermeiden Sie Wörterbuchbegriffe, persönliche Informationen oder aufeinanderfolgende Zeichen.

Verwenden Sie Passwort-Manager-Anwendungen, um komplexe Passwörter zu generieren und zu speichern, die Sie sich nicht merken müssen. Diese Tools erstellen zufällige Zeichenfolgen und verschlüsseln Ihre Passwortdatenbank hinter einem einzigen Master-Passwort. Beliebte Optionen: Bitwarden, 1Password, KeePassXC.

Implementieren Sie einzigartige Passwörter für jede Plattform. Die Wiederverwendung von Passwörtern schafft kaskadierende Schwachstellen – wenn Hacker einen Dienst knacken und Ihr Passwort erhalten, werden sie es auf anderen Plattformen einschließlich Likee versuchen.

Ändern Sie Ihr Likee-Passwort vierteljährlich oder sofort nach einem Sicherheitsvorfall bei verwandten Diensten. Setzen Sie Kalendererinnerungen für Passwort-Updates.

Verwaltung vertrauenswürdiger Geräte und aktiver Sitzungen

Überprüfen Sie regelmäßig aktive Sitzungen: Einstellungen > Sicherheit > Aktive Sitzungen oder Geräteverwaltung. Hier werden alle Geräte angezeigt, die derzeit in Ihrem Konto eingeloggt sind, einschließlich Gerätetyp, Standort und Zeitstempel der letzten Aktivität. Beenden Sie unbekannte Sitzungen sofort, indem Sie Abmelden oder Gerät entfernen wählen.

Legen Sie vertrauenswürdige Geräte für einen optimierten Zugriff fest, während die Sicherheit gewahrt bleibt. Likee merkt sich Geräte, die Sie über 2FA verifiziert haben, was Authentifizierungsaufforderungen auf Ihrem persönlichen Telefon/Tablet reduziert, während auf neuen Geräten weiterhin eine vollständige Verifizierung erforderlich ist.

Aktivieren Sie Login-Benachrichtigungen, die Sie per E-Mail/Push-Benachrichtigung alarmieren, wann immer von einem neuen Gerät/Standort auf das Konto zugegriffen wird. Diese Echtzeit-Warnungen ermöglichen eine sofortige Reaktion auf unbefugte Zugriffsversuche.

Widerrufen Sie regelmäßig den Zugriff für alte/unbenutzte Geräte. Wenn Sie das Telefon gewechselt, Tablets verkauft oder die Nutzung bestimmter Computer eingestellt haben, entfernen Sie diese aus der Liste der vertrauenswürdigen Geräte.

Regelmäßige Sicherheitsaudits: Monatliche Checkliste

Führen Sie am ersten Tag jedes Monats umfassende Sicherheitsüberprüfungen durch. Prüfen Sie den Transaktionsverlauf auf unbekannte Käufe, untersuchen Sie den Login-Verlauf auf verdächtige Muster, verifizieren Sie, dass die Kontaktinformationen aktuell und unter Ihrer Kontrolle bleiben, und bestätigen Sie, dass alle Sicherheitsfunktionen aktiviert sind.

Aktualisieren Sie Wiederherstellungsinformationen, einschließlich Backup-E-Mail-Adressen und Telefonnummern. Lebensveränderungen wie neue Telefonnummern oder Wechsel des E-Mail-Anbieters sollten sofort reflektiert werden.

Überprüfen Sie verbundene Drittanbieter-Anwendungen mit Zugriff auf Ihr Likee-Konto. Widerrufen Sie Berechtigungen für Apps, die Sie nicht mehr nutzen oder nicht erkennen.

Testen Sie Backup- und Wiederherstellungsverfahren, indem Sie versuchen, sich mit Backup-Codes oder alternativen Authentifizierungsmethoden einzuloggen. Verifizieren Sie, dass Sie weiterhin Zugriff auf die Wiederherstellungs-E-Mail und die Telefonnummer haben.

Der Prozess der Diamanten-Wiederherstellung: Was Sie erwartet

Die Diamanten-Wiederherstellung folgt einer strukturierten Untersuchung, die den Nutzerschutz mit der Betrugsprävention abwägt. Das Verständnis dieses Zeitplans und der Anforderungen hilft, realistische Erwartungen zu setzen und die Erfolgsquote der Ansprüche zu verbessern. Der Prozess löst in der Regel 80 % der legitimen Fälle innerhalb von 24 Stunden, wenn die Dokumentation von Anfang an vollständig eingereicht wird.

Der Likee-Support priorisiert Fälle basierend auf Schweregrad, Vollständigkeit der Dokumentation und Kontowert. Wertvolle Konten mit umfassendem Eigentumsnachweis erhalten eine schnellere Untersuchung als neue Konten mit minimaler Kaufhistorie.

Kontaktaufnahme mit dem Likee-Support: Best Practices und Reaktionszeiten

Zugriff auf den Support: Profil > Hilfe & Support, oder suchen Sie nach KChat innerhalb der App. KChat bietet direktes Messaging mit Support-Mitarbeitern, die Fälle an Sicherheits- und Betrugsuntersuchungsteams eskalieren. Vermeiden Sie den allgemeinen E-Mail-Support für dringende Diamanten-Wiederherstellungen – diese Kanäle haben längere Reaktionszeiten.

Strukturieren Sie Ihre erste Support-Nachricht mit klaren, organisierten Informationen. Beginnen Sie mit einer prägnanten Zusammenfassung: Mein Konto wurde am [Datum] gehackt und [Menge] Diamanten wurden gestohlen. Ich habe die Eigentumsdokumentation zur Einreichung bereit. Geben Sie dann die 10-stellige User-ID, das ungefähre Datum/Uhrzeit der Entdeckung des Hacks und die geschätzte Menge der verlorenen Diamanten an.

Hängen Sie alle Verifizierungsdokumente an die erste Nachricht an, anstatt auf Support-Anfragen zu warten. Fügen Sie das ID-Selfie mit Datumsnotiz, Zahlungsbelege, Screenshots des Transaktionsverlaufs und andere Eigentumsnachweise bei. Dieser proaktive Ansatz reduziert die Hin-und-Her-Kommunikation und beschleunigt die Untersuchungszeiträume.

Die Reaktionszeiten variieren je nach Arbeitsbelastung des Supports und Zeitzonen. In Spitzenzeiten (18-22 Uhr) kommt es zu ersten Reaktionen innerhalb von 45-60 Minuten oder einer 50-100 % längeren Bearbeitung als in Nebenzeiten. Die Einreichung von Ansprüchen in Nebenzeiten (2-6 Uhr morgens) führt oft zu ersten Reaktionen innerhalb von Sekunden bis zu 5-10 Minuten, obwohl die vollständige Untersuchung weiterhin 24-48 Stunden erfordert.

Einreichung eines formellen Diamanten-Einspruchs

Formelle Einsprüche erfordern spezifische Informationen über allgemeine Support-Anfragen hinaus. Bereiten Sie einen detaillierten Vorfallbericht vor, der das genaue Datum/Uhrzeit Ihres letzten legitimen Kontozugriffs enthält, wann Sie den unbefugten Zugriff entdeckt haben, welche spezifischen unbefugten Transaktionen stattgefunden haben und welche Sofortmaßnahmen Sie ergriffen haben.

Listen Sie jede unbefugte Transaktion einzeln mit Transaktions-IDs, Zeitstempeln, Diamantenmengen und Empfängerinformationen auf, falls sichtbar. Dieses granulare Detail hilft den Ermittlern, die Bewegung der Diamanten zu verfolgen und potenziell Geschenke zurückzugewinnen, die noch nicht umgewandelt oder ausgezahlt wurden.

Erklären Sie ungewöhnliche Umstände rund um den Hack. Haben Sie vor der Verletzung verdächtige Nachrichten erhalten? Auf Links geklickt oder Dateien heruntergeladen? Öffentliches WLAN genutzt? Dieser Kontext hilft dem Support, den Angriffsvektor zu identifizieren und potenziell ähnliche Verletzungen zu verhindern.

Fordern Sie spezifische Ergebnisse im Anspruch. Geben Sie klar an, ob Sie eine Diamanten-Wiederherstellung, eine Kontowiederherstellung, Empfehlungen zur Sicherheitsverbesserung oder alles oben Genannte anstreben. Explizite Anfragen stellen sicher, dass der Support Ihre Prioritäten versteht.

Untersuchungszeitplan und Kommunikationserwartungen

Die erste Bestätigung des Falls erfolgt in der Regel innerhalb von 1-24 Stunden und bestätigt, dass der Support den Anspruch erhalten und eine Ticketnummer für die Untersuchung zugewiesen hat. Speichern Sie diese Ticketnummer für alle zukünftigen Korrespondenzen.

Die vorläufige Untersuchung dauert bei den meisten Fällen 24-48 Stunden. Während dieses Zeitraums verifiziert das Sicherheitsteam die Eigentumsdokumentation, gleicht Transaktionsprotokolle mit gemeldeten unbefugten Aktivitäten ab und stellt fest, ob eine Diamanten-Wiederherstellung technisch möglich ist, basierend darauf, wie die gestohlenen Diamanten ausgegeben wurden.

Sie erhalten Status-Updates zu wichtigen Meilensteinen: Dokumentenverifizierung abgeschlossen, unbefugte Transaktionen bestätigt, Machbarkeit der Wiederherstellung festgestellt, endgültige Lösung. Falls Ermittler zusätzliche Informationen benötigen, werden sie Sie mit spezifischen Anfragen kontaktieren. Antworten Sie innerhalb von 24 Stunden, um Verzögerungen oder eine automatische Schließung des Falls zu vermeiden.

Komplexe Fälle mit gelöschten Konten, mehreren Hackern oder internationalen Transaktionsketten können die Untersuchungen auf über 3 Werktage verlängern.

Erfolgsquoten: Wann eine Diamanten-Wiederherstellung möglich ist

Die Diamanten-Wiederherstellung gelingt am häufigsten, wenn unbefugte Transaktionen innerhalb von 24-48 Stunden bemerkt werden und die Diamanten in identifizierbaren Konten verbleiben. Geschenke, die an Zweitkonten des Hackers gesendet wurden, können manchmal rückgängig gemacht werden, wenn diese Konten vor der Auszahlung/Umwandlung der Diamanten eingefroren werden. Diamanten, die für Live-Stream-Geschenke an Drittanbieter ausgegeben wurden, sind in der Regel nicht wiederherstellbar.

Fälle mit vollständiger Eigentumsdokumentation verzeichnen Erfolgsquoten von ca. 80 % für eine teilweise oder vollständige Diamanten-Wiederherstellung. Unvollständige Dokumentation lässt die Erfolgsquoten unter 30 % sinken – Likee kann das legitime Eigentum nicht verifizieren und riskiert, betrügerische Ansprüche zu belohnen.

Das Teilen von Konten erschwert Wiederherstellungsansprüche erheblich. Wenn Sie zuvor Passwörter mit Freunden/Familie geteilt haben, kann Likee unbefugte Ausgaben als Streit zwischen bekannten Parteien statt als Sicherheitsverletzung einstufen.

Wiederholte Hack-Ansprüche desselben Kontos lösen zusätzliche Prüfungen aus. Der Nachweis verbesserter Sicherheitsmaßnahmen (2FA aktiviert, Passwort geändert) stärkt nachfolgende Ansprüche.

Verständnis der Rückerstattungs- und Entschädigungsrichtlinien von Likee

Likee erstattet durch Hacks verlorene Diamanten nicht automatisch zurück. Die Wiederherstellung hängt vollständig vom Untersuchungsergebnis ab und davon, ob Diamanten technisch von ihrem aktuellen Standort zurückgeholt werden können. Die Plattform unterscheidet zwischen Diamanten-Wiederherstellung (Rückgabe der Original-Diamanten) und Entschädigung (Bereitstellung gleichwertiger Diamanten aus Likees Reserven).

Eine Wiederherstellung erfolgt, wenn unbefugte Transaktionen rückgängig gemacht werden können – in der Regel innerhalb von 24-48 Stunden, wenn die Diamanten noch nicht weiter verteilt wurden. Entschädigungen sind seltener und im Allgemeinen Fällen vorbehalten, in denen Likees Sicherheitssysteme trotz ordnungsgemäßer Sicherheitspraktiken des Nutzers offensichtlichen Betrug nicht verhindern konnten.

Kontowiederherstellungsgebühren (120 USD Standard-Wiederherstellung, 300 USD für gelöschte Konten) sind getrennt von der Diamanten-Wiederherstellung. Diese Gebühren decken die Untersuchung und den technischen Wiederherstellungsprozess ab, nicht den Diamantenwert selbst. Sie zahlen diese unabhängig davon, ob die Diamanten-Wiederherstellung erfolgreich ist.

Die Bedingungen von Likee begrenzen die Haftung für die Sicherheit von Nutzerkonten. Die Plattform stellt Sicherheitstools (2FA, Login-Benachrichtigungen) bereit, überträgt aber die Verantwortung für die Implementierung des Schutzes auf die Nutzer. Ansprüche, die auf schwachen Passwörtern, deaktivierten Sicherheitsfunktionen oder dem Teilen von Passwörtern basieren, haben geringere Aussichten auf Wiederherstellung.

Häufige Fehler, die eine Diamanten-Wiederherstellung verhindern

Fehlgeschlagene Wiederherstellungen resultieren oft aus vermeidbaren Fehlern und nicht aus Einschränkungen der Untersuchung. Das Verständnis dieser Fehler hilft, Fallstricke zu vermeiden, die ansonsten legitime Ansprüche zunichtemachen. Viele Nutzer sabotieren unwissentlich ihre Wiederherstellungschancen durch Handlungen unmittelbar nach Entdeckung des Hacks.

Die schädlichsten Fehler passieren in den ersten Stunden nach Entdeckung der Verletzung. Panikreaktionen wie das Löschen der App, das Erstellen eines neuen Kontos oder das wiederholte Ändern von Passwörtern können kritische Beweise löschen, die Ermittler benötigen.

Irrglaube: Alle gehackten Diamanten werden automatisch erstattet

Viele Nutzer gehen davon aus, dass Likee Diamanten, die durch unbefugten Zugriff verloren gingen, automatisch erstattet, ähnlich wie beim Betrugsschutz von Kreditkarten. Diese Erwartung führt zu unzureichender Dokumentation und verzögerter Meldung.

Die Realität erfordert aktive Beteiligung. Sie müssen das Eigentum beweisen, unbefugte Transaktionen dokumentieren, ordnungsgemäße Sicherheitspraktiken nachweisen und oft Untersuchungsgebühren zahlen, bevor die Wiederherstellung beginnt. Eine passive Meldung ohne unterstützende Beweise führt zur Ablehnung des Anspruchs.

Die Beweislast liegt allein beim Kontoinhaber. Die Standardposition von Likee geht davon aus, dass alle Kontoaktivitäten autorisiert sind, es sei denn, Sie können definitiv das Gegenteil beweisen.

Warum eine verzögerte Meldung die Wiederherstellungschancen verringert

Jede Stunde Verzögerung ermöglicht es Hackern, gestohlene Diamanten weiter zu verteilen, was die Wiederherstellung progressiv schwieriger macht. Diamanten, die innerhalb der ersten Stunden für Live-Stream-Geschenke ausgegeben wurden, können oft nicht zurückgeholt werden, da Broadcaster die Einnahmen erhalten und potenziell auszahlen, bevor Untersuchungen beginnen.

Transaktionsspuren kühlen mit der Zeit ab. Die Untersuchung von Transaktionen, die Wochen oder Monate zurückliegen, erfordert tiefere Datenbankabfragen und umfangreichere Verifizierungen, was die Untersuchungszeiträume verlängert und die Erfolgswahrscheinlichkeit verringert.

Eine verzögerte Meldung weckt Zweifel an der Legitimität des Anspruchs. Wenn Sie Tage oder Wochen gewartet haben, um den Hack zu melden, fragen sich die Ermittler, warum Sie den unbefugten Zugriff nicht früher bemerkt haben.

Das 24-Stunden-Fenster stellt den optimalen Meldezeitraum dar. Fälle, die innerhalb dieses Zeitraums gemeldet werden, verzeichnen die höchsten Wiederherstellungsraten, die schnellsten Untersuchungszeiten und die günstigsten Reaktionen des Supports.

Unvollständige Dokumentation und ihre Folgen

Die Einreichung unvollständiger Unterlagen erzwingt mehrere Kommunikationsrunden, was die Untersuchungszeiträume von 24 Stunden auf potenziell Wochen verlängert. Jede Dokumentenanforderung fügt 24-48 Stunden Bearbeitungszeit hinzu.

Fehlende kritische Dokumente wie Zahlungsbelege oder die ID-Verifizierung führen oft zur automatischen Ablehnung des Anspruchs. Der Support kann ohne bestätigtes Eigentum nicht fortfahren.

Minderwertige Dokumentation verursacht ähnliche Probleme. Verschwommene ID-Fotos, beschnittene Screenshots, auf denen kritische Informationen fehlen, oder Zahlungsbelege, die Likee-bezogene Transaktionen nicht klar zeigen, erfordern alle eine erneute Einreichung.

Inkonsistente Informationen in den Dokumenten lassen Alarmglocken schrillen. Wenn der Ausweis einen Namen zeigt, die Zahlungsbelege aber einen anderen, oder die angegebene User-ID nicht mit den Transaktionsaufzeichnungen übereinstimmt, vermuten Ermittler betrügerische Ansprüche.

Das Risiko der Nutzung inoffizieller Wiederherstellungsdienste

Drittanbieter-Dienste, die behaupten, gehackte Likee-Konten wiederherzustellen, agieren in der Regel als Betrüger. Diese fordern Kontozugangsdaten, Zahlungen für Wiederherstellungsexpertise oder beides an – und stehlen dann entweder Ihr Konto oder nehmen einfach Ihr Geld.

Eine legitime Kontowiederherstellung erfolgt ausschließlich über die offiziellen Support-Kanäle von Likee. Kein externer Dienst hat speziellen Zugriff auf Likees Systeme oder die Fähigkeit, Verifizierungsanforderungen zu umgehen.

Das Teilen von Kontozugangsdaten mit Wiederherstellungsdiensten verstößt gegen die Bedingungen von Likee und kann zu einer dauerhaften Kontosperrung führen. Selbst wenn Sie gehackt wurden, beweist die Weitergabe des Passworts an Dritte eine fortgesetzte Sicherheitsfahrlässigkeit, die Sie von offizieller Wiederherstellungshilfe ausschließt.

Diese Dienste fordern oft Zahlungen in Kryptowährungen oder anderen nicht erstattungsfähigen Methoden an. Die Kosten für Betrugsdienste (oft 200-500 USD) übersteigen die offiziellen Wiederherstellungsgebühren von Likee, während sie keinerlei legitime Hilfe bieten.

Account-Sharing: Wie es den Eigentumsnachweis erschwert

Früheres Teilen von Passwörtern mit Freunden, Familie oder Partnern schafft Unklarheit darüber, ob ein unbefugter Zugriff einen Hack oder einen Streit zwischen bekannten Parteien darstellt. Untersuchungsteams prüfen den Kontoverlauf auf Anzeichen für mehrere Nutzer, was Ihren Anspruch schwächt, dass die jüngsten Aktivitäten unbefugt waren.

Geteilte Konten zeigen inkonsistente Login-Muster, mehrere Gerätetypen, unterschiedliche geografische Standorte und vielfältige Nutzungsverhaltensweisen, was es schwierig macht, legitime Aktivitäten von unbefugtem Zugriff zu unterscheiden.

Falls Sie Ihr Konto zuvor geteilt haben, legen Sie dies im Wiederherstellungsanspruch offen. Erklären Sie, wann das Teilen stattfand, mit wem und warum diese Person keinen autorisierten Zugriff mehr hat. Transparenz beweist Ehrlichkeit und hilft den Ermittlern, den Kontext zu verstehen.

Sichere Praktiken beim Aufladen von Diamanten zur Vermeidung künftiger Verluste

Präventionsstrategien schützen Diamanten-Investitionen effektiver als Wiederherstellungsprozesse. Die Implementierung sicherer Aufladepraktiken schafft eine dokumentierte Kaufhistorie, die zwei Zwecken dient: der Reduzierung des Betrugsrisikos während der Transaktionen und der Bereitstellung eines umfassenden Eigentumsnachweises, falls eine Wiederherstellung erforderlich wird.

Etablierte Plattformen mit verifizierten Transaktionssystemen bieten überlegene Sicherheit gegenüber informellen Verkäufern oder Peer-to-Peer-Übertragungen. Diese führen permanente Aufzeichnungen, bieten Kundensupport und implementieren Betrugserkennungen, die sowohl Zahlungsinformationen als auch die Diamantenlieferung schützen.

Warum BitTopup überlegene Transaktionssicherheit bietet

BitTopup stellt bei jedem Kauf verifizierte Transaktionsbelege bereit und schafft so ein automatisches Dokumentationssystem für den Eigentumsnachweis. Jede Aufladung generiert einen detaillierten Beleg mit User-ID, Diamantenmenge, Zeitstempel des Kaufs und Transaktionsbestätigungsnummer – alles kritische Elemente für Wiederherstellungsansprüche.

Der Kundenservice der Plattform führt Interaktionsprotokolle, die die Identität und das Kontoeigentum weiter verifizieren. Wenn Sie den Support bezüglich Lieferfragen oder Kontoproblemen kontaktiert haben, schaffen diese Kommunikationen eine zusätzliche Beweisschicht, die eine konsistente Kontokontrolle über die Zeit zeigt.

Wettbewerbsfähige Preise reduzieren die Versuchung, verdächtige Discount-Verkäufer zu nutzen, die Ihr Konto während des Aufladevorgangs kompromittieren könnten. Während inoffizielle Verkäufer vielleicht etwas niedrigere Preise anbieten, machen die Sicherheitsrisiken und das Fehlen einer Transaktionsdokumentation sie zu einer falschen Ersparnis, die potenziell weit mehr an verlorenen Diamanten kosten kann.

Schnelle Lieferzeiten (5-30 Minuten für Stammkunden) bedeuten, dass Diamanten schnell ankommen, ohne ausgedehnte Zeitfenster für Schwachstellen. Erstkäufe erfordern eine 24- bis 48-stündige Verifizierung, aber diese Sicherheitsmaßnahme schützt vor betrügerischen Aufladungen auf gestohlene Konten.

Führung organisierter Kaufbeleg-Archive

Erstellen Sie in Ihrem E-Mail-Postfach einen eigenen Ordner für alle Likee-bezogenen Kaufbestätigungen. Richten Sie automatische Filter ein, die Belege von BitTopup und anderen Diamanten-Verkäufern direkt in diesen Ordner leiten.

Laden Sie PDF-Kopien der Belege herunter und speichern Sie diese in einem Cloud-Speicher mit automatischem Backup. Dienste wie Google Drive, Dropbox oder iCloud bieten redundanten Speicher, der den Verlust von Geräten oder die Kompromittierung von E-Mail-Konten übersteht. Organisieren Sie Belege chronologisch mit klaren Dateinamen wie Likee_BitTopup_2026-03-15_5000diamanten.pdf.

Führen Sie eine Tabelle, in der alle Diamantenkäufe mit Spalten für Datum, Plattform, Menge, Kosten und Transaktions-ID erfasst werden. Dieses Master-Protokoll dient als schnelle Referenz bei Wiederherstellungsansprüchen und hilft, unbefugte Käufe zu identifizieren.

Drucken Sie physische Kopien von wertvollen Kaufbelegen aus und bewahren Sie diese sicher auf. Während digitale Aufzeichnungen bequem sind, schützen physische Backups vor Szenarien, in denen Sie den Zugriff auf alle elektronischen Geräte gleichzeitig verlieren.

Verifizierung von Zahlungsbestätigungen vor dem Verlassen der App

Warten Sie immer auf die In-App-Bestätigung, dass die Diamanten gutgeschrieben wurden, bevor Sie den Transaktionsbildschirm schließen. Die Bestätigung erscheint bei wiederholten Käufen in der Regel innerhalb von 5-30 Minuten, obwohl Erstaufladungen 24-48 Stunden erfordern können.

Überprüfen Sie das Diamanten-Guthaben unmittelbar nach dem angegebenen Lieferzeitraum. Navigieren Sie zum Profil und verifizieren Sie, dass das neue Guthaben dem vorherigen Guthaben plus der gekauften Menge entspricht. Diskrepanzen sollten dem Kundenservice des Verkäufers innerhalb von 1 Stunde nach der erwarteten Lieferzeit gemeldet werden.

Erstellen Sie einen Screenshot des Lieferbestätigungsbildschirms, der die Transaktions-ID, die Diamantenmenge und den Zeitstempel zeigt. Diese sofortige Dokumentation beweist die erfolgreiche Lieferung und schützt vor zukünftigen Streitigkeiten.

Aktivieren Sie Kaufbenachrichtigungen in den Likee-Einstellungen, um automatische Warnungen zu erhalten, wenn Diamanten dem Konto hinzugefügt werden. Diese bieten eine Echtzeit-Bestätigung erfolgreicher Aufladungen und sofortige Warnungen, falls unbefugte Käufe getätigt werden.

Erkennung von betrügerischen Aufladeangeboten und Scams

Legitime Diamanten-Verkäufer fragen niemals nach Ihrem Kontopasswort. Jeder Dienst, der nach Login-Daten fragt, versucht Ihr Konto zu stehlen, nicht legitime Aufladedienste anzubieten. Seriöse Plattformen benötigen nur die öffentliche User-ID, um Diamanten zu liefern.

Unrealistische Rabatte von mehr als 30-40 % gegenüber den offiziellen Preisen deuten in der Regel auf Betrug oder gestohlene Zahlungsmethoden hin. Während Plattformen wie BitTopup wettbewerbsfähige Preise durch Großeinkäufe und effiziente Abläufe bieten, deuten extreme Rabatte darauf hin, dass der Verkäufer betrügerische Zahlungsquellen nutzt, die schließlich rückgängig gemacht werden, was Ihre Diamanten mitreißt.

Drucktaktiken, die sofortige Kaufentscheidungen fordern oder zeitlich begrenzte Angebote, die in Minuten ablaufen, sind klassische Betrugsindikatoren. Legitime Verkäufer behalten eine konsistente Preisgestaltung bei und nutzen keine künstliche Dringlichkeit.

Anfragen nach Zahlungen über nicht rückverfolgbare Methoden wie Kryptowährungen, Geschenkkarten oder Peer-to-Peer-Überweisungen ohne Käuferschutz deuten auf Betrug hin. Etablierte Plattformen akzeptieren Kreditkarten, PayPal und andere Zahlungsmethoden mit Betrugsschutz und Streitbeilegung.

Einrichtung von Kaufbenachrichtigungen und Warnungen

Aktivieren Sie E-Mail-Benachrichtigungen für alle Kontoaktivitäten, einschließlich Logins, Passwortänderungen, Diamantenkäufen und dem Versenden von Geschenken. Navigieren Sie zu Einstellungen > Benachrichtigungen > E-Mail-Benachrichtigungen und aktivieren Sie alle sicherheitsrelevanten Warnungen.

Konfigurieren Sie Push-Benachrichtigungen auf Ihrem Mobilgerät für Transaktionsbestätigungen. Diese Echtzeit-Warnungen benachrichtigen Sie innerhalb von Sekunden über Diamanten-Gutschriften oder -Ausgaben, was eine sofortige Reaktion bei unbefugten Aktivitäten ermöglicht.

Richten Sie Bank-Warnungen für Belastungen Ihrer Zahlungsmethoden ein. Die meisten Banken und Kreditkartenunternehmen bieten Transaktionsbenachrichtigungen per SMS oder App-Alarm an. Konfigurieren Sie diese so, dass Sie über alle Likee-bezogenen Belastungen informiert werden.

Überprüfen Sie die Benachrichtigungseinstellungen vierteljährlich, um sicherzustellen, dass sie weiterhin korrekt konfiguriert sind. App-Updates setzen Benachrichtigungseinstellungen manchmal auf die Standardwerte zurück, was kritische Sicherheitswarnungen deaktivieren kann.

Aufbau langfristiger Diamanten-Sicherheit: Präventionsstrategien

Nachhaltige Sicherheit erfordert fortlaufende Wartung statt einer einmaligen Einrichtung. Langfristige Schutzstrategien schaffen Gewohnheiten und Systeme, die Diamanten-Investitionen kontinuierlich gegen sich entwickelnde Bedrohungen verteidigen.

Die sichersten Konten kombinieren technischen Schutz mit verhaltensbasierten Praktiken. Während 2FA und starke Passwörter technische Barrieren bilden, adressieren sicherheitsbewusste Gewohnheiten wie das Erkennen von Phishing-Versuchen und das Pflegen aktualisierter Software menschliche Schwachstellen, die Technologie allein nicht lösen kann.

Monatliche Sicherheitswartungs-Routine

Nehmen Sie sich am ersten Tag jedes Monats 15-20 Minuten Zeit für eine umfassende Sicherheitsüberprüfung. Prüfen Sie den Transaktionsverlauf auf unbekannte Käufe, untersuchen Sie den Login-Verlauf auf verdächtige Muster, verifizieren Sie, dass die Kontaktinformationen aktuell bleiben, und bestätigen Sie, dass alle Sicherheitsfunktionen aktiviert sind.

Aktualisieren Sie Ihr Passwort vierteljährlich mit einem Passwort-Manager, um neue komplexe Zugangsdaten zu generieren. Selbst wenn das aktuelle Passwort nicht kompromittiert wurde, begrenzt eine regelmäßige Rotation den potenziellen Schaden durch unentdeckte Verletzungen.

Überprüfen Sie verbundene Geräte und aktive Sitzungen und entfernen Sie alle, die Sie nicht erkennen oder nicht mehr nutzen. Geräte, die Sie verkauft, verschenkt oder deren Nutzung Sie eingestellt haben, sollten sofort aus der Liste der vertrauenswürdigen Geräte entfernt werden.

Testen Sie Backup- und Wiederherstellungsverfahren, indem Sie versuchen, sich mit alternativen Authentifizierungsmethoden einzuloggen. Verifizieren Sie, dass Sie weiterhin Zugriff auf die Wiederherstellungs-E-Mail und die Telefonnummer haben, Backup-Codes finden und den Kontowiederherstellungsprozess erfolgreich abschließen können.

Erkennung von Phishing-Versuchen und verdächtigen Nachrichten

Phishing-Nachrichten, die sich als Likee-Support ausgeben, enthalten oft eine dringliche Sprache über Kontoprobleme, Sicherheitsthemen oder Diamanten-Aktionen, die sofortiges Handeln erfordern. Legitime Likee-Kommunikationen fordern selten dringende Reaktionen und fragen niemals nach Passwörtern oder Verifizierungscodes.

Prüfen Sie Absender-E-Mail-Adressen sorgfältig. Phishing-E-Mails nutzen oft Adressen, die offiziellen Likee-Domains ähneln, aber subtile Rechtschreibfehler oder zusätzliche Zeichen enthalten. Fahren Sie mit der Maus über Links, bevor Sie klicken, um die tatsächlichen Ziel-URLs anzuzeigen.

Verdächtige Nachrichten enthalten häufig Grammatikfehler, ungeschickte Formulierungen oder Übersetzungsfehler, die in professionellen Kommunikationen nicht vorkommen würden.

Klicken Sie niemals auf Links in unerwarteten Nachrichten, die behaupten, von Likee zu sein. Navigieren Sie stattdessen manuell zur App oder zur offiziellen Website und prüfen Sie das angebliche Problem über legitime Kanäle.

Weiterbildung über die neuesten Hacking-Techniken

Folgen Sie sicherheitsorientierten Technologie-Nachrichtenquellen, um über neu auftretende Bedrohungen für Social-Media- und Gaming-Plattformen informiert zu bleiben. Das Verständnis aktueller Angriffsmethoden hilft Ihnen, neue Betrugstaktiken zu erkennen und zu vermeiden, bevor sie weit verbreitet sind.

Nehmen Sie an offiziellen Likee-Community-Foren oder Social-Media-Kanälen teil, auf denen die Plattform Sicherheitsupdates ankündigt und Nutzer vor aktiven Bedrohungen warnt.

Lernen Sie, Social-Engineering-Taktiken zu identifizieren, bei denen Angreifer Sie manipulieren, um Informationen preiszugeben oder Handlungen vorzunehmen, die die Sicherheit gefährden. Gängige Techniken: Sich als Freunde ausgeben, die Kontozugriff erbitten, gefälschte Kundendienstmitarbeiter, die nach Verifizierungscodes fragen, oder romantische Interessen, die um finanzielle Unterstützung durch Diamanten-Geschenke bitten.

Erstellung eines persönlichen Sicherheitsprotokoll-Dokuments

Dokumentieren Sie Ihr Sicherheits-Setup, einschließlich der verwendeten 2FA-Methode, des Speicherorts der Backup-Codes, Details zum Passwort-Manager sowie der Wiederherstellungs-E-Mail und Telefonnummer. Bewahren Sie dieses Dokument sicher auf (nicht in Cloud-Speichern oder E-Mails), damit Sie im Notfall bei der Kontowiederherstellung darauf zugreifen können.

Erstellen Sie eine Reaktions-Checkliste für vermutete Sicherheitsverletzungen mit spezifischen Schritten in der richtigen Reihenfolge: App zwangsweise schließen, Internet deaktivieren, Passwort von einem sicheren Gerät ändern, Transaktionsverlauf prüfen, Beweise dokumentieren, Support kontaktieren. Vorgegebene Schritte verhindern panikgetriebene Fehler in echten Notfällen.

Notieren Sie typische Nutzungsmuster, einschließlich üblicher Login-Zeiten, Geräte, Standorte und Ausgabengewohnheiten. Diese Basislinie hilft, anomale Aktivitäten, die auf unbefugten Zugriff hindeuten, schnell zu identifizieren.

Benennen Sie einen vertrauenswürdigen Kontakt, der bei der Kontowiederherstellung helfen kann, falls Sie keinen Zugriff auf Geräte oder Konten haben. Geben Sie dieser Person die User-ID und grundlegende Kontoinformationen (aber niemals das Passwort), damit sie in extremen Notfällen in Ihrem Namen den Support kontaktieren kann.

Häufig gestellte Fragen zur Likee-Diamanten-Wiederherstellung nach Hacks

Kann ich meine Likee-Diamanten zurückbekommen, nachdem mein Konto gehackt wurde?

Eine Diamanten-Wiederherstellung ist in 80 % der Fälle möglich, wenn Sie den Vorfall innerhalb von 24 Stunden melden und eine vollständige Eigentumsdokumentation einschließlich ID-Verifizierung, Zahlungsbelegen und Transaktionsverlauf vorlegen. Diamanten, die für Live-Stream-Geschenke ausgegeben oder von Hackern ausgezahlt wurden, sind in der Regel nicht wiederherstellbar, aber Geschenke an identifizierbare Konten können manchmal rückgängig gemacht werden, wenn sie schnell entdeckt werden. Der Erfolg hängt von der Qualität der Dokumentation, der Meldegeschwindigkeit und der Verwendung der gestohlenen Diamanten ab.

Wie beweise ich nach einem Hack, dass mir ein Likee-Konto gehört?

Reichen Sie ein Selfie ein, auf dem Sie einen staatlichen Ausweis/Reisepass neben einer handgeschriebenen Notiz mit dem aktuellen Datum halten, sowie Kaufbelege von Diamantenkäufen, die Ihren Namen und Transaktionsdetails zeigen. Fügen Sie den vollständigen, aus der App exportierten Transaktionsverlauf bei und geben Sie die 10-stellige User-ID sowie den Zugriff auf die registrierte E-Mail-Adresse und Telefonnummer an. Plattformen wie BitTopup bieten detaillierte Kaufbelege, die bei Wiederherstellungsuntersuchungen als starke Eigentumsbeweise dienen.

Welche Dokumente benötige ich, um verlorene Likee-Diamanten wiederherzustellen?

Wesentliche Dokumente: ein gültiger staatlicher Ausweis (Reisepass, Personalausweis oder Aufenthaltstitel – keine Führerscheine), ein aktuelles Selfie mit dem Ausweis und einer datierten Notiz, Zahlungsnachweise von Banken oder Diamanten-Verkäufern, die Likee-bezogene Belastungen zeigen, und der vollständige Likee-Transaktionsverlauf. Zusätzliche unterstützende Dokumente: E-Mail-Bestätigungen von Diamantenkäufen, ein Login-Verlauf mit typischen Geräten und Standorten sowie frühere Korrespondenz mit dem Likee-Support, die das Kontoeigentum über die Zeit belegt.

Wie lange dauert es, bis Likee ein gehacktes Konto untersucht?

Standarduntersuchungen werden bei Fällen mit vollständiger Dokumentation innerhalb von 24 Stunden abgeschlossen, wobei komplexe Situationen bis zu 3 Werktage dauern können. Die erste Bestätigung des Falls erfolgt innerhalb von 1-24 Stunden nach der Einreichung, die vorläufige Untersuchung dauert 24-48 Stunden, und die endgültige Lösung hängt von der Machbarkeit der Diamanten-Wiederherstellung ab. Kontowiederherstellungsgebühren (120 USD Standard, 300 USD für gelöschte Konten) sind getrennt von den Untersuchungszeiträumen und müssen vor Beginn der Wiederherstellung bezahlt werden.

Erstattet Likee Diamanten, die von Hackern ausgegeben wurden?

Likee erstattet gehackte Diamanten nicht automatisch, kann sie aber wiederherstellen, wenn unbefugte Transaktionen innerhalb von 24-48 Stunden rückgängig gemacht werden können, bevor die Diamanten weiter verteilt oder ausgezahlt werden. Die Plattform unterscheidet zwischen Wiederherstellung (Rückgabe der Original-Diamanten) und Entschädigung (Bereitstellung gleichwertiger Diamanten), wobei die Wiederherstellung bei schnell gemeldeten Verletzungen häufiger vorkommt. Die Wiederherstellung hängt vollständig von den Untersuchungsergebnissen und der technischen Machbarkeit ab, nicht von automatischen Rückerstattungsrichtlinien.

Wie kann ich verhindern, dass mein Likee-Konto erneut gehackt wird?

Aktivieren Sie die Zwei-Faktor-Authentifizierung (Einstellungen > Sicherheit > Zwei-Faktor-Authentifizierung), erstellen Sie ein einzigartiges Passwort mit mehr als 16 Zeichen unter Verwendung eines Passwort-Managers, richten Sie die biometrische Authentifizierung für den App-Zugriff und Diamantenkäufe ein und aktivieren Sie Login-Benachrichtigungen für alle Kontoaktivitäten. Überprüfen Sie monatlich aktive Sitzungen und entfernen Sie unbekannte Geräte, führen Sie organisierte Kaufbeleg-Archive als Eigentumsnachweis und nutzen Sie etablierte Plattformen wie BitTopup, die verifizierte Transaktionsaufzeichnungen und dedizierten Kundensupport für sichere Diamanten-Aufladungen bieten.

Sichern Sie Ihre Likee-Diamanten-Investitionen mit BitTopup – der vertrauenswürdigen Plattform, die verifizierte Kaufbelege, sofortige Transaktionsbestätigungen und dedizierten Kundensupport bietet, um Ihnen beim Eigentumsnachweis und dem Schutz Ihres Guthabens zu helfen. Laden Sie noch heute sicher auf und profitieren Sie von der automatischen Belegarchivierung für absolute Sorgenfreiheit gegenüber Sicherheitsbedrohungen Ihres Kontos.