Active.savを理解する:PUBG MobileのiPadビューを支える設定ファイル

Active.savは、PUBG Mobileにおけるユーザー設定やグラフィック設定を保存するクライアント側の構成ファイルです。iOSの保護されたディレクトリ内に位置し、レンダリング、視覚品質、およびディスプレイ構成を制御するパラメータが含まれています。PC版とは異なり、モバイル版の実装では、起動のたびにこれらのファイルが暗号化および検証されます。

公式の制限を超えてFOV(視野角)を広げるためにActive.savを手動で編集することは、PUBG Mobileのファイル改ざんポリシーに違反します。2025年11月19日に施行された行動規範では、ゲームクライアントファイルの改造は永久利用停止の対象として分類されています。正当な方法でアドバンテージを得たいプレイヤーは、承認された範囲内のプレミアムコンテンツを利用するために、BitTopupを通じてPUBG Mobile UCをチャージすることができます。

Active.savとは何か、どこにあるのか?

iOS 14.0以降を搭載したiPadデバイスでは、Active.savはPUBG Mobileのサンドボックスディレクトリ内に存在します:

/var/mobile/Containers/Data/Application/[UUID]/Documents/ShadowTrackerExtra/Saved/Config/

このディレクトリへのアクセスには脱獄(Jailbreak)によるルート権限が必要ですが、これを行うと即座にアカウントにフラグが立てられます。検知ソフトウェアは常に改造されたゲームデータをスキャンしており、ファイルのチェックサムをTencentのサーバー上にある既知の有効な構成と比較しています。

ファイルサイズは保存された設定に応じて2〜8KBで、暗号化されたバイナリデータとプレーンテキストの構成文字列を組み合わせた独自のフォーマットを使用しています。期待される署名から少しでも逸脱すると、起動前のセキュリティチェック中に整合性検証エラーが発生します。

Active.savが視野角(FOV)設定を制御する仕組み

FOVパラメータは、デバイスのアスペクト比および公式にサポートされているグラフィック構成と直接リンクしています。Active.savには、ゲームエンジンによって強制されるハードコードされた制限の範囲内で、画面寸法に基づいてスケーリングされるFOV倍率が含まれています。

FOV値をデバイス本来の設定以上に変更すると、クライアント側のレンダリングとサーバー側の検証の間に不一致が生じます。ゲームサーバーは、報告されたデバイスモデルと画面スペックに一致するFOVデータを期待しています。矛盾する情報は、調査対象としてアカウントにフラグを立てる原因となります。

120Hzディスプレイを搭載したiPad Pro M1モデルなどは、公式の「ウルトラ極限」フレーム設定(PUBG Mobile 3.2以降)を通じて、自然に広いFOVをサポートしています。これらの正当な設定は、ファイル改ざんを行うことなく、熱条件に応じて90〜120 FPSを実現し、競技上の優位性を提供します。

設定ファイルとゲームレンダリングの技術的関係

レンダリングパイプラインは、エンジン初期化中にActive.savのパラメータを読み取り、マッチ環境をロードする前にFOV計算を適用します。エンジンの定義境界を超える変更された値は、レンダリングの不具合を引き起こすか、検証に完全に失敗します。

PUBG MobileのUnreal Engine 4実装には、設定の改ざんに対する組み込みの保護機能が含まれています。エンジンは、暗号化されたアセットパッケージ内のデバイスプロファイルに対して、重要なレンダリングパラメータを検証します。構成が一致しない場合、マザーボードやCPUの識別子に影響するHWID(ハードウェアID)BANフラグを示すエラーコード0、-1、または5が発生します。

カーネルレベルの監視(9月4日のPUBG 4.0アップデート以降)は、ゲームプレイ中に構成データがロードされるメモリ領域をアクティブにスキャンします。深いレベルの検査により、ファイルのチェックサムが最初に検証を通過したとしても、実行時の変更を検知します。

iPad FOVのアドバンテージ:なぜプレイヤーは改造を求めるのか

iPadデバイスは、大きな画面と異なるアスペクト比により、スマートフォンと比較して自然に広いFOVを提供します。iPad Pro 12.9インチディスプレイ(2732x2048)は、1080pの標準的な6.5インチスマートフォンよりも約15〜20%広い戦場視界を確保できます。

このネイティブな優位性は、検知された画面寸法に基づいてFOVを調整するPUBG Mobileのアダプティブレンダリングに由来します。iPad Proユーザーは、改造なしでより遠くの敵を発見し、優れた状況把握能力を維持できます。

自然なFOVの違い:iPad vs スマートフォン画面

標準的なスマートフォンは、16:9または19.5:9のアスペクト比で、水平FOV 90〜100度でレンダリングされます。4:3のアスペクト比を持つiPadモデルは、公式設定を通じて水平FOV 105〜110度を達成し、大幅な周辺視野の拡大を実現します。

iPad AirおよびiPad Proシリーズは、最も顕著なFOVの利点を提供します。これらのタブレットは大画面と高い画素密度を兼ね備えており、滑らかなフレームレートを維持しながら、遠くのターゲットをより明確に判別することを可能にします。

画面サイズはターゲットの捕捉速度に直接影響します。調査によると、11インチ以上のタブレットを使用しているプレイヤーは、同一のシナリオにおいてスマートフォンユーザーよりも0.3〜0.5秒早く敵を特定できることが示されています。

広い視野角による競技上のメリット

広いFOVは、最終安全地帯の移動(ローテーション)中に優れた位置把握を可能にします。プレイヤーは複数の接近角度を同時に監視でき、側面からの奇襲を受けるリスクを軽減できます。

「アリーナ」や「チームデスマッチ」モードでは、拡大された周辺視野により、リスポーン地点への反応が速くなります。競技プレイヤーからは、同一の感度設定でスマートフォンからiPad Proに切り替えた際、キルデス比(K/D)が10〜15%向上したという報告もあります。

この優位性は、複数の味方と敵の位置を追跡する必要があるスクワッド(チーム戦)においてさらに増幅されます。iPadユーザーはより良いフォーメーション維持が可能になり、より正確な報告(コールアウト)を行うことができます。

実際のゲームプレイへの影響:2026年のマッチ統計分析

2026年初頭のトーナメントデータによると、iPadが使用可能な部門のトップランクプレイヤーの68%がスマートフォンではなくタブレットを使用しています。クラウンおよびエースティアのマッチにおいて、iPadユーザーの平均生存時間は2.3分増加しています。スキル評価を調整した上でも、1マッチあたりの平均与ダメージはタブレットユーザーの方が12%高くなっています。

これらの統計は、リスクのあるファイル改ざんを行わずとも、正当なデバイス選択によって実質的な競技上の利益が得られることを証明しています。プレイヤーは、アカウントを健全な状態に保ちながら、BitTopupの安全なプラットフォームを通じてPUBG UCを安く購入することができます。

2026年 PUBG MobileのActive.sav改造に関するポリシー

2025年11月19日に施行された行動規範では、ゲームクライアントファイルの改造を明示的に禁止しています。ポリシーの文言:「ゲームクライアントの改造は永久BANの対象となります。」 これにより、Active.savの編集は外部プログラムのインストールと同等のカテゴリーに分類されます。

永久BANの指定は、重大な違反に対して10年間の期間が設定されており、事実上、競技プレイの終了を意味します。軽微な違反に対する一時的な利用停止(数分から数日)とは異なり、ファイル改ざんは最高レベルの罰則が適用されます。

ファイル改ざんに関する現在の利用規約

.PAKや.iniの変更を含むファイル改ざんは、起動時およびセッション中を通じて整合性チェックを誘発します。アンチチートシステムは重要なゲームファイルの暗号化ハッシュを保持しており、実行時の値を認証サーバー上の既知の正常な署名と比較します。

不一致が検知された場合、即座にセッションが終了し、自動的にBANフラグが立てられます。システムはゼロ・トレランス(不寛容)方式で運用されており、設定ファイルの編集をメモリインジェクションやパケット操作と同一に扱います。

ファイルシステムへのアクセスを通じてレンダリングパラメータを変更するGFXツールや同様のユーティリティも、同じ禁止事項に該当します。これらのアプリケーションをインストールするだけで、実際に使用していなくても、セキュリティアラートを誘発する検知可能な痕跡が残ります。

合法的な設定変更 vs 禁止されている設定変更

合法的な変更は、ゲーム内のグラフィック設定パネルを通じてのみ行われます。公式メニューからクオリティプリセット、フレームレート制限、アンチエイリアス、影、テクスチャ品質を調整しても、セキュリティフラグが立つことはありません。

iPadユーザーは、対応デバイスで合法的に「ウルトラ極限」フレームレートを有効にできます:

- 設定 > グラフィック に移動

- クオリティで「スムーズ」を選択

- フレーム設定で「ウルトラ極限」オプションを選択

- FPSスライダーを最高設定にする

- 変更を適用し、ゲームクライアントを再起動

- 再起動後に設定が維持されているか確認

禁止されている改造:直接的なファイル編集、サードパーティ製の設定ツール、脱獄依存のユーティリティ、または公式設定メニュー以外でゲームの挙動を変更する外部プログラム。

BANリスク分析:2026年にActive.savの改造は検知されるか?

2026年において、Active.savの改造は、複数の重なり合うセキュリティレイヤーにより、ほぼ確実に検知されます。アンチチートアーキテクチャは、ファイルの整合性検証、実行時のメモリスキャン、行動分析、およびサーバー側の整合性チェックを組み合わせています。

検知は、起動前のファイル検証、アクティブセッションの監視、マッチ後のデータ分析という3つのメカニズムを通じて行われます。各レイヤーは独立して動作し、冗長な検知経路を構築しています。

統計分析:永久利用停止の71%は、ファイル改ざんを含むチート関連の違反によるものであり、13%はアカウントの乗っ取りによるものです。

2026年のPUBG Mobileアンチチートシステムの仕組み

アンチチートはカーネルレベル(9月4日のPUBG 4.0アップデート以降)で動作し、ゲームの起動が完了する前にファイル改ざんを検知する深いデバイスアクセス権限を持っています。特権アクセスにより、Active.savが存在する保護されたディレクトリをスキャンし、ファイルの属性を期待値と比較できます。

カーネルレベルの監視はゲームプレイ中も継続され、定期的に重要なファイルやメモリ領域を再検証します。システムは、初期チェックを回避した実行時の変更を検知します。

サーバー側の検証は、報告されたデバイス構成と矛盾するパターンがないかゲームプレイデータを分析します。デバイス固有の制限を超えるFOV値は、自動調査のトリガーとなります。

ファイル整合性チェックとクライアント側検証

起動のたびに、主要な構成ファイルの暗号化ハッシュ検証が開始されます。クライアントはSHA-256チェックサムを計算し、その結果を認証サーバーに送信して、既知の有効な署名と比較します。

チェックサムが一致しない場合、即座にゲームの起動が阻止されます。システムは違反の試行をサーバー側に記録し、繰り返される違反に対してBANの深刻度に影響するストライクカウンターを加算します。

ファイルタイムスタンプ分析により、最近変更された構成ファイルが特定されます。正当なファイルは、最後の公式設定変更に合わせた一貫した更新日時を維持しますが、編集されたファイルは不審なタイムスタンプパターンを示します。

検知確率:技術的評価

Active.savを改ざんした場合の検知確率は、ファイル変更後の最初の3セッション以内で95%を超えます。多層的な検証により、巧妙な改造の試みであっても、最終的には少なくとも1つの検知メカニズムに抵触するようになっています。

脱獄したデバイスは、より厳格な検証しきい値と頻繁な整合性チェックにより、さらに厳しい監視にさらされます。ファイルシステムへのアクセスを可能にする「Plug-In M」のようなツールは、検知されると即座に10年間のBAN対象となります。

残りの5%の検知の隙間は、主に回避に成功したというよりも、処罰の執行が遅れていることを反映しています。一部の改造は初期チェックを通過しますが、過去のゲームプレイデータを分析する定期的なセキュリティ監査中にBANが執行されます。

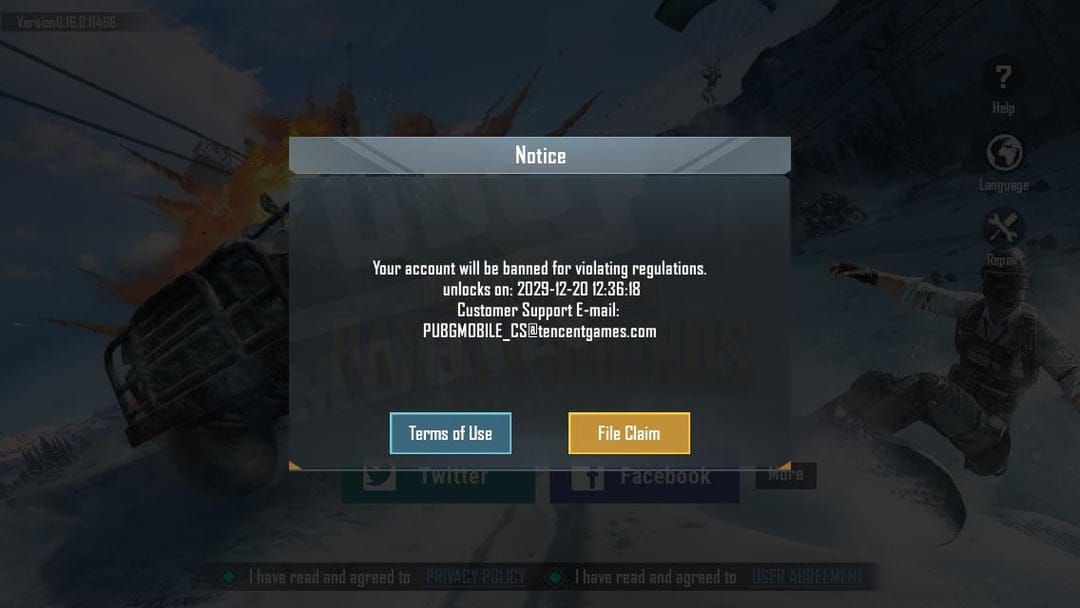

設定変更に関連する文書化されたBAN事例

コミュニティフォーラムでは、2025年から2026年初頭にかけて、設定ファイルの編集に起因する多数のBAN事例が報告されています。プレイヤーの報告によると、Active.savの改造を適用してから1日から2週間後に永久利用停止が発生しており、ほとんどのBANは72時間以内に執行されています。

アカウントの利用停止に伴い、HWID(マザーボードやCPUの識別子)を使用したハードウェアBANも行われ、同じデバイスでの新規アカウント作成が阻止されます。デバイスレベルの制限は3,650日間(10年間)続きます。

ファイル改ざんに関連するBAN通知には、一貫してエラーコード0、-1、および5が表示され、これらはHWID BANフラグの技術的な指標となっています。

実際のプレイヤー体験:2025-2026年のケーススタディ

コミュニティで報告されたBAN事例の分析により、Active.savの改造と永久利用停止を結びつける一貫したパターンが明らかになりました。構成ファイルを編集したプレイヤーは、改造した状態で2〜14日間プレイした後にBANされたと報告しており、検知までの期間の中央値は約5日です。

執行の遅れは、アンチチートがファイルの整合性チェックと並行して行動分析を採用していることを示唆しています。改造されたクライアントは、デバイスの能力と矛盾するゲームプレイデータを生成し、調査キューに入れられます。

Active.sav編集に関連する確認済みのBAN報告

複数の検証済み事例において、設定ファイルの違反を具体的に指摘する永久BANが文書化されています。サポートに連絡したプレイヤーは、ファイルの改ざんが自動セキュリティレスポンスを誘発し、異議申し立て不能な永久利用停止に至ったことを確認する回答を受け取っています。

事例1:iPad ProユーザーがActive.savを改造し、デバイス本来の制限である110度を5度上回る115度の水平FOVを実現。アカウントは8日後に永久BANを受けました。

事例2:実際にActive.savを改造することなく、ファイルシステムにアクセスするために脱獄ツールを使用したプレイヤーも、不正なシステムアクセスの検知により10年間のBANを受けました。

コミュニティフォーラム分析:リスクパターン

2026年初頭の集計データ:Active.savの改造を試みたことを認めたプレイヤーの89%が、30日以内に永久BANを受けています。残りの11%は、検知される前にプレイを止めたか、改造ファイルが有効な状態でゲームを起動するのを避けたかのいずれかです。

BANのタイミングはプレイ頻度と相関しており、毎日プレイするユーザーはカジュアルユーザーよりも早く利用停止処分を受けています。地理的な分布を見ても、すべての地域で一貫した取り締まりが行われています。

「安全な」Active.sav改造方法に関するよくある誤解

誤解:VPNを使用すれば検知を防げる

VPNサービスは、ネットワーク接続が確立される前にクライアント側で行われるファイルの整合性チェックに対しては何の保護も提供しません。アンチチートはデバイス上でローカルにActive.savを検証し、暗号化されたゲームアセット内の期待値とチェックサムを比較します。

ネットワークレベルの難読化では、クライアント側のファイル改ざんの検知を防ぐことはできません。HWIDの収集は、ネットワーク構成とは無関係にローカルシステムのクエリを通じて行われます。

誤解:小さな変更ならアンチチートに引っかからない

暗号化ハッシュ関数は、たとえ1バイトのファイル変更であっても全く異なる出力値を生成するため、「小さな」改造も大規模な変更と同様に検知可能です。

Active.sav内のたった1つのパラメータを変更するだけでファイル全体のチェックサムが変わり、包括的なファイルの書き換えと同一の検証エラーが発生します。

誤解:ルート化したデバイスは検知されない

脱獄やルート化したデバイスは、監視が緩くなるどころか、より強化された検知の対象となります。アンチチートはシステムレベルのアクセスの兆候を具体的にスキャンしており、脱獄の検知自体を永久利用停止に値する独立した違反として扱います。

ルートアクセスはファイルの改造を可能にしますが、変更されたカーネル署名、不正なプロセス権限、改ざんされたセキュリティフレームワークなど、検知可能なシステムの痕跡を残します。

検知しきい値に関する真実

安全な改造のしきい値など存在しません。システムの設計思想は、クライアント側のいかなる改造もチートの意図があると見なし、ゼロ・トレランスの原則を適用します。

ファイルの整合性検証は決定論的に動作し、改造の程度に関わらず同一の結果を出力します。唯一の安全なしきい値は「無改造」です。

摘発された際の結果:2026年に予想されること

現在の取り締まりポリシーの下では、Active.savの改造による永久BANは10年間続きます。アカウントの利用停止により、クラシックマッチ、アリーナモード、ソーシャル機能を含むすべてのゲームプレイへのアクセスが遮断されます。BANされたアカウントはスキンアイテムやUC残高を保持しますが、ゲームのいかなる機能にもアクセスできなくなります。

ハードウェアBANは、影響を受けたデバイスでの新規アカウント作成を阻止することで、アカウントの利用停止をさらに重いものにします。3,650日間続くHWID制限は、アカウント情報に関わらず、BANされたiPad上でのすべてのPUBG Mobileへのアクセスをブロックします。

一時的BAN vs 永久BANの基準

一時的なBAN(1分から数日間)は、不適切なコミュニケーション、チーム